Definizione di honeypot in informatica

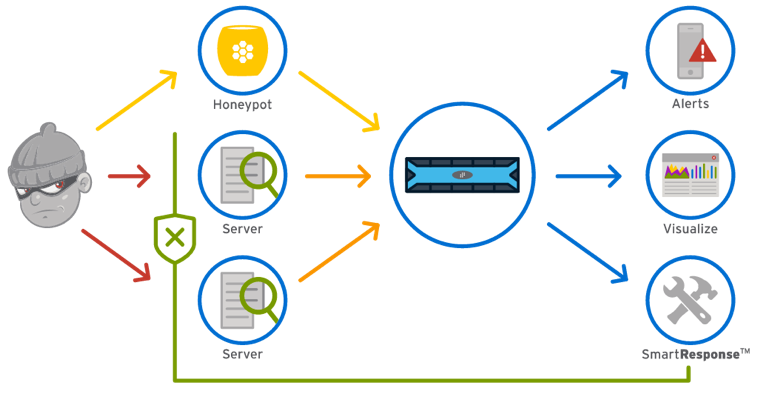

Il termine honeypot (letteralmente “barattolo di miele“) esprime al meglio l’idea di fondo alla base di questa tecnologia, ovvero la realizzazione di un sistema in grado di attrarre i potenziali aggressori per osservarli in azione.

Una definizione ampiamente utilizzata e condivisa è stata fornita da Lance Spitzner, massimo esperto in questo campo, secondo il quale “un honeypot è una risorsa il cui valore risiede nell’essere rilevata, attaccata e compromessa”.

Il punto non è dunque la specifica implementazione adottata, ma gli obiettivi che si vogliono raggiungere e che in sintesi sono:

- disporre di un sistema in grado di essere rilevato, attaccato e compromesso;

- registrare tutte le attività intrusive per acquisire informazioni sugli strumenti e le strategie impiegate.

Un honeypot può fungere da potenziale obiettivo per un attacco, non avendo alcun valore in quanto privo di informazioni di vitale importanza e i cui servizi in esecuzione non sono parte integrante di un reale ambiente di produzione. Come vedremo nei successivi articoli relativi all’Honeypot e honeynet, ciò si traduce in un enorme vantaggio perché tutto il traffico che lo riguarda è da considerarsi potenzialmente ostile ed essendo quantitativamente limitato consente di raccogliere informazioni di grande utilità.

Cenni storici sugli honeypot

Gli honeypot non costituiscono una novità assoluta di oggi, ma già negli Anni ‘90 diverse pubblicazioni ne avevano illustrato le idee di base. In particolare nel 1988 fu pubblicato il primo testo sull’argomento intitolato The Cuckoo’s Egg. L’autore Clifford Stoll, astrofisico responsabile della gestione dei sistemi presso il Lawrence Berkeley Lab, aveva casualmente scoperto la presenza di un intruso che, dopo essere penetrato nel sistema, cercava di attaccare altre risorse informatiche alla ricerca di segreti militari per conto del KGB (servizio segreto russo). Invece di denunciarlo, Stoll aveva seguito e documentato le sue azioni per ben tre anni acquisendo delle prove tali da farlo arrestare, ma nello stesso tempo imparando molto sulle strategie di attacco utilizzate.

Un’altra interessante pubblicazione, considerata una pietra miliare nel campo degli honeypot, fu An Evening with Berferd dell’esperto informatico Bill Cheswick, in cui veniva descritto un esperimento fatto dall’autore e dai suoi colleghi per attirare i pirati informatici in un sistema trappola appositamente predisposto (chiamato roach motel) per osservare e documentare tutti i loro movimenti.

Vediamo adesso una breve cronologia degli eventi più significativi:

1997

Viene rilasciato il Deception Toolkit, un insieme di script in Perl in grado di riprodurre le più comuni vulnerabilità dei sistemi UNIX. Per la prima volta si utilizza il termine di deceptive defense (difesa basata sull’inganno) che oggi costituisce un elemento cardine per la tecnologia degli honeypot. L’idea è di simulare l’output atteso da un potenziale aggressore per spingerlo ad interagire con il sistema, ritenendo di averlo bucato, impegnando le sue risorse nel tentativo di sfruttare queste false vulnerabilità e avendo di conseguenza il tempo di individuare l’attacco ed escogitare una opportuna contromossa.

1998

Vede la luce la prima versione commerciale di un honeypot denominato Cybercop Sing definito alternativamente come decoy server per la sua capacità di simulare una rete contenente differenti sistemi inclusi server Windows NT, Unix e anche router. Tutti i dispositivi sono in grado di analizzare e riportare qualsiasi attività intrusiva. Tuttavia il prodotto soffre dei problemi tipici delle soluzioni a bassa interazione e cioè la possibilità di simulare un numero limitato di servizi. Un altro prodotto commerciale è NetFacade, che riesce a simulare reti con molti host (un network di classe C fino a 254 host) e ben 7 differenti sistemi operativi con i relativi servizi attivi. Appare sulla scena Back Officer Friendly, prodotto gratuito per piattaforma Windows, la cui popolarità nasce dal semplice approccio con cui riesce a spiegare i concetti di base degli honeypot al vasto pubblico.

1999

Lance Spitzner crea l’Honeynet Project, un gruppo non-profit impegnato nella ricerca sulla comunità dei pirati informatici e la condivisione dei risultati ottenuti. Viene elaborato il concetto di honeynet.

2002

Parte una nuova iniziativa denominata Honeynet Research Alliance volta a coinvolgere l’intera comunità di esperti in sicurezza informatica e a cui prendono parte gruppi di tutto il mondo interessati alla ricerca nel campo degli honeypot.

2003

Vengono rilasciati molti strumenti utili nella gestione di honeypot e honeynet:

- Snort-inline: una variante del noto IDS Snort in grado di bloccare o rallentare gli attacchi invece di limitarsi alla loro rilevazione;

- Sebek: tool per la cattura di informazioni sulle attività intrusive;

- Honeynet virtuali: consentono l’esecuzione di più honeynet su una stessa macchina fisica.

2004

Grazie alla collaborazione tra Honeynet Project e Honeynet Research Alliance viene sviluppato il CD-ROM Roo, che consente l’installazione automatizzata di una honeynet completa.

Dal 2005 ad oggi

Si susseguono varie iniziative volte alla ricerca nel campo di honeynet e honeypot e allo sviluppo di nuovi tool sempre più potenti e semplici da utilizzare.