Il ROO: implementantazione di una rete honeynet

Roo permette di installare in maniera del tutto automatica una completa honeynet di seconda generazione.

Il ROO

L’Honeynet Project ha sviluppato una soluzione, chiamata ROO e basata sul sistema operativo Linux, in grado di implementare una Honeynet di seconda generazione in modo semplice e gratuito, partendo da un CD di boot.

I requisiti minimi prevedono la presenza di almeno due computer con il ruolo rispettivamente di honeypot e di honeywall. Tutte le connessioni in ingresso e uscita all’honeypot vengono controllate da un firewall e le attività sospette segnalate grazie alla presenza di un IDS opportunamente configurato. L’accesso alla rete si ottiene tramite un bridge di livello 2, privo di indirizzo IP, che permette di ridurre la possibilità di identificazione dell’honeywall stesso. L’attuale versione di ROO è la 1.39 ed è basata su una distribuzione Fedora Core 3.

Roo: Snort e architettura

Snort è un IDS network-based, sviluppato sotto licenza GPL (GNU public license) e distribuito gratuitamente su Internet in formato open source e con il supporto di una vasta comunità di sviluppatori, tanto da essersi conquistato sul campo il ruolo di standard de facto per l’intrusion detection.

Le sue caratteristiche principali possono riassumersi in:

- leggerezza (l’eseguibile è circa 250 kb)

- portabilità (Unix, Linux, Windows, *BSD, HP-UX, IRIX)

- velocità di esecuzione

- configurabilità (grazie alla semplicità del linguaggio delle regole e alle varie opzioni per il log)

- modularità (integrazione di plug-in)

- licenza GPL/Open Source software

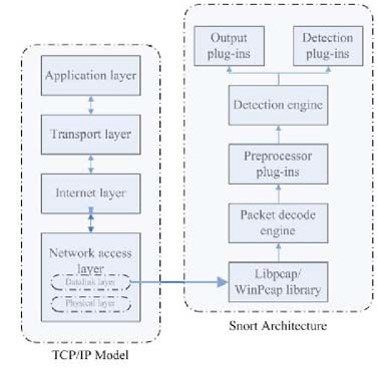

L’architettura di Snort comprende tre sottosistemi primari:

- un packet sniffer/decoder molto efficiente;

- un motore di gestione delle regole basato sul pattern matching;

- un sottosistema per il logging, la creazione di report, e l’invio di avvisi all’amministratore di rete.

Snort_inline

Snort_inline è la versione modificata di Snort che, dopo aver acquisito i pacchetti da IPTables attraverso un modulo del kernel chiamato ip_queue in luogo di libpcap, stabilisce quali di essi devono essere scartati, modificati o accettati in base ad un nuovo insieme di regole di Snort, fungendo in sostanza da IPS (Intrusion Prevention System) e impedendo la diffusione di attacchi all’esterno della honeynet. Non tutto il traffico viene filtrato: l’interesse riguarda solo quello in uscita perché potenzialmente dannoso. Le nuove regole appositamente predisposte sono:

- reject: scarta il pacchetto riconosciuto e invia un segnale di reset icmp indicando un host irraggiungibile;

- drop: scarta il pacchetto riconosciuto e invia un alert;

- sdrop: scarta il pacchetto riconosciuto senza effettuare il log.