Sicurezza informatica: Come difendersi dagli attacchi informatici

In questo articolo si farà un apanoramica delle principali tecniche adoperate per garantire la protezione dai pericoli e attacchi informatici (sicurezza informatica attiva e passiva).

Chiusura delle porte

Tra le possibili soluzioni da attuare per evitare attacchi da malware vi è la Chiusura delle Porte. Le applicazioni comunicano tra loro proprio grazie all’utilizzo delle porte. Le porte dalla 1 alla 1023 sono note e vengono assegnate dallo IANA per standardizzare i servizi eseguiti con privilegi di root. Per esempio i server web restano in ascolto sulla porta 80 per ascoltare le richieste dei clienti. Le porte dalla 1024 alla 49151 vengono utilizzate da diverse applicazioni con privilegi di utente. Le porte dalla 49151 vengono utilizzate dinamicamente dalle applicazioni. E’ buona norma dunque chiudere le porte che non vengono utilizzate perchè gli attaccanti possono utilizzare le porte aperte, particolarmente quelle con un numero alto, ad esempio il Trojan Horsee Sub7 utilizza di default la porta 27374 e Netbus utilizza la porta 12345.

Antivirus

Una soluzione per risolvere il proliferarsi di virus è fornita da software Antivirus che vengono sviluppati per scovare la presenza di malware, identificarne la natura, rimuovere il malware e proteggere l’host da future infezioni.

Una delle più semplici funzionalità dei software Antivirus è il File Scanning che paragona i Byte dei file con signature note ovvero stringhe di byte che identificano il malware già noto al software.

Quando un nuovo malware viene scovato e catturato viene poi analizzato per poter formare una signature che lo descriva in modo da ampliare continuamente l’archivio del software.

Successivamente la nuova signature viene distribuita al software Antivirus come aggiornamento. Tuttavia l’aggiornamento non viene distribuito non appena viene individuata una nuova tipologia di virus, in quanto nuove signature richiedono del tempo per essere sviluppate e testate perciò un nuovo malware, di cui il software antivirus non possiede la signature, potrebbe sfuggire alla scansione.

Un approccio complementare a quello presentato sopra, è la scansione basata sul comportamento ovvero sulla filosofia che tutto ciò che compie azioni pericolose diventa sospetto. Questo approccio supera i limiti della scansione tramite signature perchè permette di individuare un malware in base al suo comportamento senza ricorrere alle signature, tuttavia in pratica non è poi così facile realizzare questo approccio. Innanzitutto bisogna definire cosa si intende per comportamento sospetto oppure in alternativa definire quale sia un comportamento normale. Quando una scansione determina un comportamento sospetto è necessaria un’ulteriore investigazione approfondita per comprendere quale sia la minaccia. L’abilità del malware di camuffarsi all’apparenza può sdeviare lo scanning dei file.

Inoltre i software Antivirus possono monitorare gli eventi del sistema, quali l’accesso all’hard disk, al fine di scovare azioni che potrebbero mettere in pericolo l’host. Gli eventi vengono monitorati intercettando le chiamate a funzione del sistema operativo.

Connessioni Crittate

Le connessioni crittate (connessioni IPSEC, VPN o SSL) creano un canale sicuro sopra una rete insicura, ad esempio Internet, su cui scambiare i dati riservati.

IPSEC

I pacchetti del protocollo IP (Internet Protocol) non sono dotati di controllo della sicurezza infatti non è molto difficile falsificare gli indirizzi IP dei pacchetti, modificarne i contenuti, e visualizzare il contenuto dei pacchetti in transito. Quindi per il destinatario non c’è garanzia che i datagrammi ricevuti:

- siano stati inviati da colui che afferma di essere il mittente

- contengano ciò che realmente il mittente aveva inviato

siano stati visualizzati da un intruso mentre erano in viaggio dal mittente al destinatario

IPSec è un protocollo introdotto per la sicurezza delle comunicazioni IP che si basa sull’autenticazione e la cifratura di ogni pacchetto IP trasmesso.

VPN

Le connessioni VPN sono ampiamente utilizzate per lo scambio di informazioni tra sedi remote in quanto permettono di collegare in modo sicuro i due estremi della connessione tramite una rete non dedicata, a costi accessibili.

Una VPN (Virtual Private Network) permette di collegare in modo sicuro i due estremi della connessione utilizzando un mezzo di trasmissione pubblico, nella maggior parte dei casi identificabile con Internet. Il vantaggio dell’utilizzo di una VPN è rappresentato dal collegamento che è pubblico e non dedicato, permettendo così di ridurre i costi a favore sia di aziende di grandi dimensioni con budget ragguardevoli dedicati al settore IT sia di piccole realtà.

In pratica si tratta di un canale o tunnel virtuale che collega tra loro due reti, nel caso più semplice rappresentate da due computer raggiungibili tramite Internet.

Si richiede quindi che una connessione di questo tipo garantisca agli utenti un elevato grado di sicurezza consentendo l’accesso solo ad utenti autorizzati, cifrando i dati in transito sulla rete pubblica al fine di ridurre al minimo i rischi di furto d’identità digitale ed impedire l’alterazione delle informazioni trasmesse.

SSL

SSL, acronimo di Secure Sockets Layer, è un protocollo sviluppato da netscape per inviare dati privati tramite internet. Questo protocollo per lo scambio di dati crittografati si basa sulla crittografia a chiave privata e pubblica: un client SSL si connette ad un server SSL che invia a sua volta al client un certificato con la chiave pubblica del server. Il client crea una chiave privata simmetrica casuale e utilizza quella pubblica del server per la crittografia della chiave privata generata e la invia al server che la decifra. A questo punto client e server sono entrambi a conoscenza della chiave privata simmetrica e sono quindi in grado di scambiarsi i dati.

Firewall

Per isolare la rete interna da ogni pericolosa intrusione esterna si costruiscono nei sistemi delle barriere informatiche, dette firewall che letteralmente vuol dire porte tagliafuoco utilizzate per isolare i locali di un’abitazione in caso di incendio. Infatti in tempi antichi la parola firewall si riferiva a spessi muri di mattoni costruiti proprio per prevenire il propagarsi di incendi da una casa ad un’altra. Ora invece la parola firewall si riferisce all’hardware, software e alle policy che servono a prevenire il propagarsi di attacchi alla sicurezza all’interno della rete. L’adozione del firewall nasce quindi dall’esigenza delle aziende di essere collegate ad internet che, come visto sopra, risulta essere un’ambiente estremamente insicuro che potrebbe esporre le macchine ed i dati aziendali ad attacchi.

Come si può notare in figura il firewall è posizionato tra l’ “esterno”e ciò che deve essere protetto ovvero l’ “interno”. Oggi il termine firewall pùo indicare più significati , a partire dal semplice filtraggio dei pacchetti fino alla complessa prevenzione delle intrusioni nel sistema.

Il filtraggio di pacchetti è il più semplice tipo di firewall e si occupa di filtrare i pacchetti entranti e quelli uscenti basandosi su regole create dall’amministratore di rete. Se il pacchetto non soddisfa alcuna delle regole che gli permetterebbeo l’ingresso viene eliminato. Questa procedura è una policy di default che prende il nome di “drop policy”.

Tuttavia non è sempre facile decidere cosa debba essere inserito all’interno del firewall e cosa possa essere posto al suo esterno come ad esempio i server web. Infatti se il server web viene posto all’interno, allora un’eventuale compromissione di quest’ultimo creerebbe un trampolino per il lancio di ulteriori attacchi alle macchine interne. Se invece fosse posto al suo esterno, attaccarlo diventerebbe ancora più facile. L’approccio più diffuso consiste nel creare una zona smilitarizzata (DMZ Demilitarized Zone) tra due firewall che deve essere sorvegliata attentamente poichè è un luogo in cui gli oggetti sensibili sono esposti a rischi maggiori rispetto a quelli che incombono sui servizi che si trovano all’interno. Il termine DMZ possiede un origine militare e serviva per descrivere una zona di terra neutrale posta tra due opposte forze militari. Analogamen te in campo informatico la DMZ serve per separare ed isolare due reti l’una dall’altra: Internet e la rete interna dell’azienda chiamata Intranet.

Intrusion Detection System (IDS)

Con il termine Intrusion Detection System si intende uno strumento composto da Hardware e/o software in grado di rilevare eventuali intrusioni nel sistema attraverso la monitorizzazione degli eventi che si verificano nel sistema o su di una rete, ed analizzarli in cerca di tentavi mirati a compromettere gli aspetti principali della sicurezza: integrità, disponibilità e riservatezza.

Gli IDS possono essere associati all’utilizzo di altri sistemi di difesa come i firewall infatti se si paragonasse la protezione del sistema informatico a quella di una casa allora si potrebbe identificare il ruolo del firewall nella costruzione di una recinzione alta e difficile da superare mentre gli IDS verrebbero rappresentati da sofisticati sistemi di allarme installati nelle abitazioni e pronti a suonare nel momento in cui un ladro riesce ad introdursi in casa.

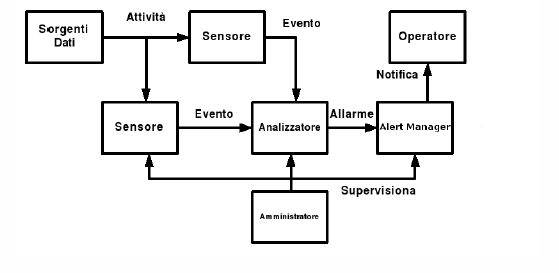

Lo schema di funzionamento degli IDS viene riportato in figura seguente:

La componente principale di un IDS è il sensore che gli permette di acquisire informazioni sul sistema che stà monitorando al fine di eseguire una sorta di “diagnosi”sullo stato di sicurezza del sistema. Tali informazioni vengono poi passate ad una seconda componente, un meccanismo di rilevazione detto in gergo detection engine o detector, che ha il compito di processare le informazioni che riceve. L’altra componente fondamentale di un IDS è il meccanismo di alerting o alert manager che ha il compito di segnalare all’amministratore gli eventuali problemi individuati, nel maggior dettaglio possibile al fine di facilitare la comprensione di ciò che è accaduto.

Scanner Web

I server web di un ente pubblico possono ospitare siti web di comuni e scuole, spesso realizzati da studenti che possiedono una scarsa conoscenza della sicurezza informatica e lasciano possibili falle nel codice. Tali falle possono essere scovate e sfruttate dagli hacker per introdursi nel sistema. Ecco perchè si rende necessario effettuare una scansione di questi siti web utilizzando opportuni software e poi porre rimedio alle eventuali falle scovate.

Tale richiesta nasce dalla necessità di sicurezza del sistema informatico dell’ente in quanto, come dimostrato da uno studio della Gartner Group(società internazionali di ricerca e di sviluppo di modelli di mercato in ambito tecnologico), il 75 % degli attacchi informatici viene effettuato a livello di applicazioni web.

Ad avallare lo studio della Gartner Group è il sito web http://www.zone-h.org che fornisce un archivio contenente una lista di siti, aggiornata quotidianamente, che subiscono la modifica oppure la sostituzione di pagine interne o della home page stessa del sito (chiamato defacement) da parte di cracker.

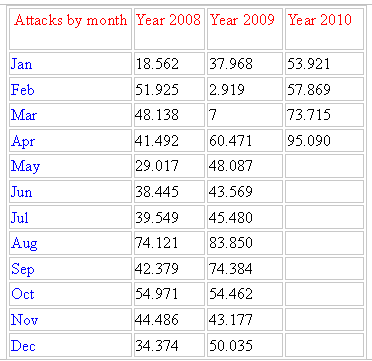

Le statistiche del numero di siti rilevati mensilmente dal sito nei diversi anni permette di comprendere quanto le applicazioni web possano essere soggette ad attacchi informatici. Quando l’azienda nel 2002 iniziò a popolare il proprio archivio, i siti rilevati ogni mese erano in media 2500, nel 2009 la media crebbe fino a raggiungere i 60000, ancora pochi se si pensa che nel 2010 la media rilevata risulta pari a più di 95000 siti web.

Un utile strumento per prevenire attacchi da parte di hacker risulta l’uso di web scanner che analizzino le eventuali vulnerabilità presenti sul sito web permettendo così all’amministratore del sito di risolverle ancora prima che possano rivelarsi dannose per la sicurezza della rete aziendale. Infatti gli hacker concentrano i loro sforzi sulle applicazioni web (carrelli della spesa, forms, pagine di login, contenuti dinamici, ecc..) in quanto tali applicazioni devono essere disponibili 24 ore al giorno e 7 giorni alla settimana ed inoltre possiedono dati di controllo preziosi poichè spesso hanno accesso diretto ai dati backend quali i database relativi ai clienti registrati sul sito web.

Gli scanner web effettuano la loro analisi in due fasi:

- Crawling

Questa fase analizza automaticamente il sito web e costruisce una struttura del sito.

- Scanning

Uno scan della vulnerabilità consiste di una serie di attacchi avviati contro la struttura del sito definita nella fase precedente, in effetti, emula l’attacco di un hacker. Il risultato dello scan viene visualizzato in un albero detto Alert Node Tree in cui vengono registrati i dettagli riguardanti tutte le vulnerabilità riscontrate all’interno del sito web.