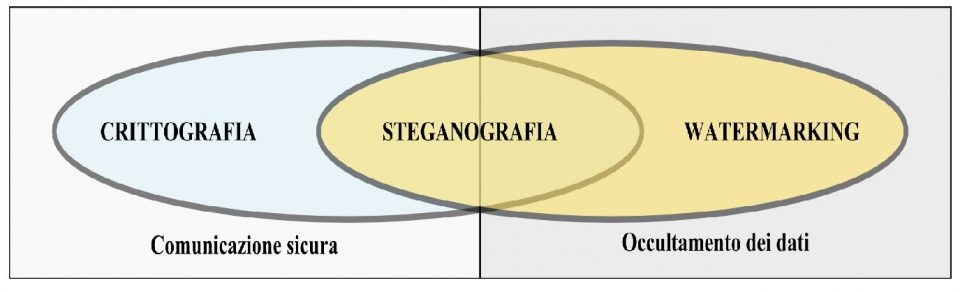

Steganografia digitale: Che cosa sono i modelli steganografici

La steganografia digitale

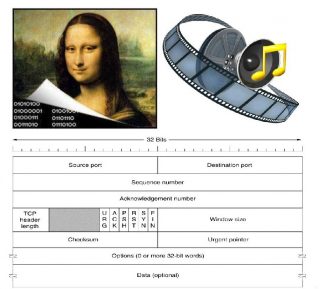

L’avvento dell’era digitale e della rete Internet ha permesso lo sviluppo di tecniche per la steganografia consentendo l’utilizzo dei seguenti supporti digitali tra cui i file di immagini e i file audio e video. Molto spesso, ci si riferisce all’immagine designata a contenere il messaggio con il nome di immagine cover o contenitore o ancor più tecnicamente file carrier. Mentre, quando il messaggio, detto payload (letteralmente carico), viene inserito nella cover image, il risultato viene chiamato stego-image o immagine stego. Quindi, in termini matematici, si avrà: stego-image=F(G(cover),H(payload)) dove:

- F è la funzione steganografica, che prende in input un’immagine cover ed un messaggio e restituisce l’immagine stego;

- G è una funzione che elabora l’immagine cover;

- H è una funzione che elabora il messaggio da inserire, ad esempio una funzione criptografica.

Modelli steganografici

Lo schema di base della steganografia presuppone l’esistenza di due messaggi: il messaggio segreto e il messaggio contenitore (o file contenitore). In altre parole, l’esistenza del contenitore permette di nascondere il messaggio segreto, racchiudendolo al suo interno e rendendolo invisibile e difficilmente percepibile ad “occhi indiscreti”. In base all’origine del contenitore è possibile distinguere i diversi modelli steganografici in:

- Steganografia Iniettiva

- Steganografia Generativa

- Steganografia Sostitutiva

- Steganografia Selettiva

- Steganografia Costruttiva

Steganografia iniettiva

La steganografia iniettiva nasconde il messaggio segreto all’interno di un file contenitore già esistente.

Steganografia generativa

Con la steganografia generativa, si parte dal messaggio segreto per produrre un opportuno contenitore, atto a nascondere nel migliore dei modi quel determinato messaggio segreto.

Steganografia sostitutiva

Essendo che la maggior parte dei canali di comunicazione (linee telefoniche, trasmissioni radio, ecc.) trasmettono segnali affetti da rumore. E’ possibile pensare di trasmettere il messaggio segreto sottoforma di rumore senza destare sospetti. La steganografia sostitutiva infatti fa uso del rumore nelle trasmissioni per trasmettere l’interno messaggio. La tecnica consiste nel sostituire i bit meno significativi dei file digitalizzati con i bit che costituiscono il file segreto. Il file contenitore risultante, dopo un’iniezione steganografica, si presenta in tutto e per tutto simile all’originale, con differenze difficilmente percettibili.

Steganografia selettiva

La steganografia selettiva ha valore puramente teorico e non viene utilizzata in pratica. Essa, infatti, si basa sull’idea di procedere per tentativi fino a quando non si verifica una certa condizione. I vantiggi di questa tecnica sono dovuti al fatto che l’immagine ottenuta (una qualsiasi immagine digitale) contiene effettivamente il messaggio segreto, senza essere stata modificata. Al contraio, sul piano pratico questa soluzione è inaccettabile perché è molto dispendiosa in termini di tempo ed oltretutto permette di nascondere una quantità d’informazione molto modesta.

Un semplice esempio può essere: si fissi una semplice funzione hash che vale 1 se il file contenitore contiene un numero dispari di bit 1 e 0 se ne contiene un numero pari. A questo punto volendo codificare il bit 0, si acquisirà un’immagine (o un file sonoro) e si controllerà se il numero di bit 1 è pari. Se lo è, si sarà trovato un file adatto a contenere l’informazione che si vuole codificare, altrimenti si provvederà ad acquisire un’altra immagine.

Steganografia costruttiva

Questa tecnica è simile alla tecnica utilizzata per la steganografia sostitutiva con la differenza che nel modificare il file contenitore, si tiene conto di un modello di rumore. In altre parole, si tenta di sostituire al rumore presente nel media il messaggio segreto, nel rispetto delle caratteristiche statistiche del rumore originale. Lo svantaggio principale, facilemnte intuibile, è dato dal fatto dalla difficoltà nella costruzione di un modello di rumore. Inoltre vi può essere la possibilità che qualcun altro costruisca un modello più accurato e quindi sia in grado di scorgere o rilevare comunque la presenza di un messaggio segreto all’interno rendendo inutile la tecnica steganografica.

Attacchi steganografici

Gli attacchi steganografici si dividono in due grandi categorie: Passivi e Attivi. Molto semplicemente, negli attacchi passivi i dati vengono solo intercettati a differenza di quelli attivi in cui i dati oltre ad essere intercettati vengono anche manipolati.

Applicazioni moderne della steganografia

Con il diffondersi dell’utilizzo della rete Internet, gli autori di documenti digitali vogliono poter distribuire i propri lavori in modo sicuro, sapendo che nessuno potrà mai contestare la paternità dell’opera. A questo problema sono note due soluzioni: l’utilizzo del Watermark o del Fingerprint.

Attraverso il Watermark uno o più marchi di copyright vengono nascosti nel contenuto del messaggio. Infatti aggiungendo delle informazioni dentro il documento in questione in modo tale che, nel caso ne venisse fatta una copia, il legittimo proprietario possa essere univocamente determinato.

Per quanto riguarda invece, il Fingerprint questo consiste nell’inserire marchi separati in diverse copie della stessa immagine, per distribuirla a persone diverse. Il fingerprint può essere visto come una specie di numero seriale che permette al proprietario o all’autore del documento di poter identificare le persone a cui ha distribuito il suo prodotto nel caso esse lo distribuiscano “gratuitamente” a terzi. In questo modo è possibile capire anche quale utente ha distribuito in maniera illegale la risorsa ad un utente esterno.