Che cos’è l’autenticazione a due fattori (2FA) in informatica

In questa era digitale, le password sono onnipresenti e le usiamo per accedere alla nostra posta, ai nostri account sui social media e alle nostre piattaforme bancarie personali.

Quando Internet era nuovo e i servizi online erano pochi, una password comune facile da ricordare era il problema. Tuttavia, con l’esplosione dell’utilizzo di Internet, l’utilizzo di una password per molti servizi non solo è diventato complicato, ma anche vulnerabile, dato che condividiamo molte delle nostre informazioni personali sensibili online e utilizziamo servizi finanziari. Di conseguenza, abbiamo iniziato a utilizzare password più complesse e preferibilmente password diverse per servizi diversi. Indipendentemente da quanto sia forte una password, tutto ciò di cui avrebbe bisogno è una perdita di database e il tuo account sarebbe compromesso.

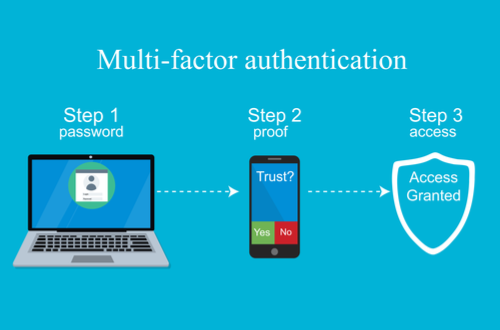

Dunque, cosa possiamo fare per tenerci al sicuro? Ebbene, fortunatamente, gli esperti di sicurezza hanno una soluzione per questo: l’autenticazione a più fattori. L’autenticazione a più fattori (MFA) è un sistema progettato per salvaguardare il tuo accesso ai servizi chiedendoti più di un elemento di prova. La forma più comune di MFA è l’autenticazione a due fattori (2FA).

Autenticazione a più fattori (MFA)

Multi-Factor Authentication (MFA) è un sistema progettato per salvaguardare il tuo accesso ai servizi chiedendoti più di un documento di identificazione o verifica, noto anche come prova. La password che usi è una di queste prove che ti “autentica”. Tuttavia, come abbiamo appena discusso, una password è qualcosa che può essere compromessa in caso di attacco informatico. L’autenticazione a più fattori ti chiede di inviare due o più prove per confermare la tua identità. Fondamentalmente, è un processo in due o più fasi in cui verifichi la tua identità sulla macchina (solitamente remota) fornendo ulteriori prove (oltre a una password) per la convalida.

Autenticazione a due fattori (2FA)

La forma più comune di MFA è l’autenticazione a due fattori (2FA) in inglese Two-Factor Authentication, in cui è necessaria un’ulteriore prova o “fattore” per l’accesso. Ora, questa prova che sto sottolineando è generalmente classificata in tre tipi: fattore di conoscenza, fattore di possesso e fattore biometrico. Diamo un’occhiata a questi fattori uno alla volta.

1. Fattore di conoscenza

Il fattore conoscenza è un fattore che solo l’utente conosce. Idealmente, è il fattore che lui / lei dovrebbe conoscere esclusivamente. Il modo tradizionale di autenticazione (un passaggio) è quando si digita il proprio nome, nome utente o ID e-mail e quindi si digita la password. Inutile dire che dovresti essere solo tu a conoscere questa password. Inoltre, questa password non dovrebbe mai essere condivisa con nessuno. Quindi, una “password” è la forma più comune di un fattore di conoscenza.

PIN e domande di sicurezza

Se non è una password, potrebbe essere un PIN numerico (numero di identificazione personale), che consiste solo di numeri (senza lettere o caratteri speciali). Alcuni servizi mantengono un livello di backup di un fattore di conoscenza aggiuntivo oltre a una password / PIN. Questo è sotto forma di una domanda di sicurezza. Ad esempio, la piattaforma potrebbe chiedere il nome da nubile di tua madre, il tuo colore preferito o la tua data di nascita.

2. Fattore di possesso

Questo è un altro fattore su cui gli autenticatori 2FA generalmente fanno affidamento come misura aggiuntiva per confermare la tua identità. Il fattore possesso è un fattore o un elemento di prova che solo l’utente possiede. Questi beni potrebbero essere sotto forma di token hardware o token software .

Token hardware (autenticatore fisico)

Un token hardware è un oggetto fisico (autenticatore) fornito da un fornitore di servizi a cui è necessario accedere ai servizi. È un’entità fisica, ovvero hardware dedicato. I token hardware possono essere di due tipi: token connesso e token disconnesso . Un token connesso è un componente hardware necessario per connetterti a un computer o un telefono cellulare per verificare la tua identità. Questo potrebbe essere sotto forma di una chiavetta USB o una scheda di memoria.

Inoltre, un token hardware disconnesso è un autenticatore autonomo. Generalmente viene fornito con un display integrato che continua a generare codici di verifica per una facile autenticazione. La cosa migliore degli autenticatori hardware scollegati è che non richiedono una connessione Internet attiva per funzionare. Inoltre, eliminano la necessità di collegarli a un computer o dispositivo mobile per il funzionamento.

Token software (OTP)

Un token software è un metodo di autenticazione in cui il fornitore di servizi fornisce un codice di verifica utilizzando un servizio basato su software o rete. Questo viene fatto principalmente inviando un codice di verifica tramite SMS . Un token software è il secondo passaggio più utilizzato in 2FA, in cui una password monouso basata sul tempo ( TOTP o semplicemente OTP ) viene inviata tramite dispositivo mobile, che deve essere digitata (entro un tempo stabilito) per l’accesso dopo l’utente inserisce la sua password. Oltre agli SMS, alcuni fornitori di servizi inviano un codice di verifica tramite e-mail, un’app o un dispositivo connesso a Internet attendibile per l’autenticazione del secondo passaggio di 2FA.

La maggior parte dell’autenticazione a due fattori o della verifica in due passaggi che utilizzi per accedere a un account su Internet utilizza un fattore di conoscenza (sotto forma di password). Una volta confermato il fattore conoscenza, all’utente viene richiesto di inserire un codice univoco inviato tramite SMS / e-mail / app. Se entrambe le informazioni fornite dall’utente sono corrette, solo allora può ottenere l’accesso. Oltre a questi due fattori, un nuovo tipo di fattore sta anche iniziando a essere utilizzato nei sistemi di autenticazione a più fattori: il fattore biometrico.

3. Fattore biometrico

Questo è il fattore sviluppato più di recente per l’autenticazione. Ti autentica in base a ciò che sei o a ciò che hai (intrinsecamente). A differenza di un autenticatore hardware, tu come utente non hai bisogno di possedere qualcosa in più o univoco per confermare la tua identità. Invece, la macchina (utilizzando sensori speciali) autenticherebbe se sei veramente la stessa persona che corrisponde alle credenziali di accesso. Ciò potrebbe essere implementato tramite il riconoscimento delle impronte digitali, il riconoscimento facciale o il riconoscimento vocale . Alcune aziende tecnologiche stanno persino lavorando all’autenticazione basata sul modello di digitazione delle parole chiave o sullo stile di camminata di una persona! Di tutte queste variazioni, l’impronta digitale è la forma più popolare e affidabile di autenticazione biometrica.

Problemi con l’autenticazione biometrica

Apparentemente, l’autenticazione biometrica è molto interessante ed elimina la necessità di attendere le OTP o di possedere hardware speciale, ma hanno i loro problemi.

In primo luogo, per implementare una forma biometrica di autenticazione, sarebbe necessario hardware specializzato (sensori di lettura). Questi sensori sarebbero unici per il tipo di autenticazione biometrica. Ciò significa che il fornitore di servizi deve incorporare sensori separati, come un lettore di impronte digitali, un registratore audio o uno scanner dell’iride per autenticare gli utenti. Queste funzioni aggiuntive comportano costi aggiuntivi dal punto di vista del fornitore di servizi.

Ci sono anche sfide da parte di alcuni utenti, molti dei quali non si sentono a proprio agio nel condividere le proprie informazioni biometriche con le aziende. Questa paura è valida in una certa misura, poiché la biometria è sempre più utilizzata nella sorveglianza e spesso sconfina in uno spazio personale che è intransigente per molte persone. Inoltre, a differenza del PIN o della password, non puoi correre a cambiare la tua impronta biometrica, nel caso in cui i tuoi dati biometrici siano compromessi.

Quanto è sicuro 2FA?

Sebbene l’autenticazione a più fattori o l’autenticazione a due fattori sia innegabilmente più sicura dell’autenticazione solo password, questi sistemi non sono invincibili.

Per hackerare un sistema protetto da 2FA, un hacker otterrebbe l’accesso acquisendo il token hardware necessario per l’accesso, oppure potrebbe provare a recuperare i dati su una rete non protetta attraverso la quale viene trasmesso il codice di verifica. Questo può essere fatto tramite un attacco di phishing o clonando il token hardware. Tuttavia, esiste un altro modo, che non richiede molta esperienza: un attacco tramite il recupero dell’account o il ripristino dell’account.

Sfruttando l’ opzione di recupero dell’account, un hacker può aggirare la sicurezza 2FA se ha accesso alla password e-mail di un utente.

Quando qualcuno richiede il recupero dell’account, è probabile che il fornitore di servizi di tale account invii all’utente una password temporanea per posta. Supponendo che l’hacker in qualche modo conosca la tua password e-mail, otterrebbe questa password temporanea e avrebbe accesso non autorizzato ad altri account. Non ha bisogno di digitare una OTP o un altro codice di sicurezza se il ripristino dell’account disabilita l’autenticazione 2FA. Questo è un problema intrinseco con molte opzioni di recupero dell’account disponibili su Internet.

Alcuni esperti ritengono che per aggirare questo problema sarebbe utile un fattore biometrico aggiuntivo, perché è quasi impossibile per un impostore impersonare le tue impronte digitali o la tua iride. Tuttavia, come abbiamo discusso in precedenza, molti utenti non si sentono a proprio agio nel condividere i propri dati biometrici.

Adozione e futuro della 2FA

Con gli attacchi informatici che diventano sempre più comuni e gli hacker che sfruttano tecniche come gli attacchi di forza bruta, l’autenticazione in un unico passaggio sotto forma di password rende gli account online vulnerabili. Ecco perché tutte le grandi aziende tecnologiche come Google, Amazon, Apple, Facebook, Uber, Microsoft, Dropbox, Paypal, ecc. Forniscono 2FA per proteggere il tuo account.

La sicurezza IT (informatica) e le relative violazioni sono come un gioco di poliziotti e ladri, con il ladro sempre alla ricerca di nuovi modi per entrare nel sistema. In futuro, gli hacker troveranno quasi sicuramente nuovi modi per prendere di mira i sistemi implementati con 2FA, ma sarà ancora molto più difficile per i criminali informatici superare due livelli di sicurezza!