Cosa sono gli attacchi e quali sono le soluzioni al Ransomware?

Un tempo gli attacchi ransomware erano considerati una minaccia principalmente rivolta al grande pubblico. Oggi, invece, si stanno rivolgend sempre più verso agenzie governative e aziende private.

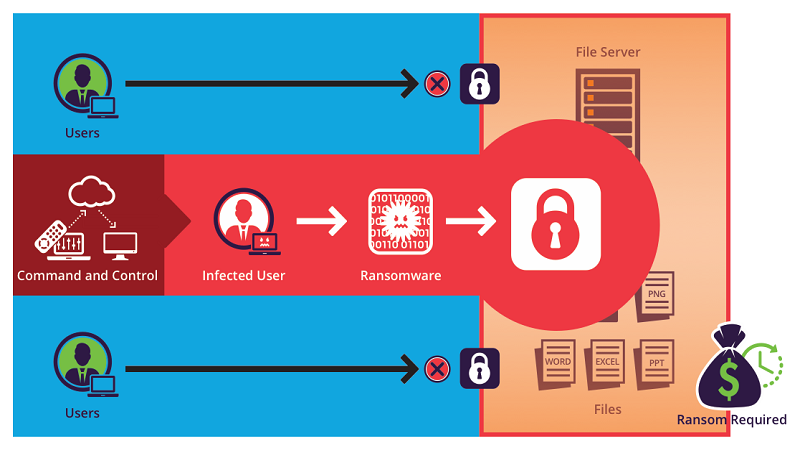

Entriamo nel cuore del problema cercando di definire cos’è il Ransomware. Esso è un tipo di malware che blocca l’accesso a dati e/o dispositivi, chiedendo il pagamento per ripristinarne l’accesso. Fino a quando il riscatto non è pagato, i dati e/o i dispositivi rimangono bloccati. Il Ransomware esiste in 3 forme principali.

- Scareware: si tratta di una richiesta di pagamento basata sulla minaccia di un’azione futura; dunque, nel momento in cui sorge un problema di questo tipo i file e il sistema della vittima non sono ancora in ostaggio.

- Lockers: lo schermo/il sistema dell’utente interessato è bloccato, e l’attaccante minaccia che rimarrà così fino al pagamento del riscatto.

- Crypto-ransomware: una volta crittografati i file della vittima, l’hacker offre una chiave di decodifica, in cambio, ovviamente, di un controvalore. Il Cryptoransomware può avere un impatto su file locali e su quelli ospitati su condivisioni di rete. I file crittografati, che non possono essere recuperati, finiscono per essere distrutti, il che potrebbe avere effetti devastanti.

Per rispondere in modo efficace ad un attacco, è fondamentale identificarne la tipologia; una volta individuata, la discussione verterà sulla decisione più difficile: dobbiamo pagare oppure no? Purtroppo, non ci sono risposte giuste o sbagliate. Per rendere la decisione ancora più difficile, gli attaccanti spesso mantengono le richieste relativamente convenienti e facili da pagare. Preferiscono raccogliere i soldi velocemente e passare subito al prossimo obiettivo. A tal proposito Forcepoint fornisce le seguenti linee guida:

- effettuare il pagamento, ma questo non garantisce che i file crittografati, o l’utilizzo dei dispositivi attaccati, siano restituiti con successo; è, inoltre, possibile che l’attaccante torni nuovamente con ulteriori minacce o richieste;

- valutare la disponibilità dei server di comando e controllo su cui è ospitata la chiave di decrittazione per capire se effettivamente si otterrà quello che si paga; capire quanto possano essere “affdabili” i cyber criminal;

- rispetto alla realtà dei fatti;

- chiedersi se ci sono colleghi, anche in altre aziende, che hanno avuto successo nel recupero dei dati e dell’accesso ai dispositivi.

Di fatto, il Ransomware prospera tramite email, attività Internet e social engineering. Esso è più che un semplice malware. Gli attacchi iniziano spesso con una email di phishing e attraverso una infezione “drive-by” tramite una pagina web sospetta. I primi segnali dell’attacco sono spesso programmi infettati che invitano le vittime a scaricarli ed eseguirli o programmi consegnati tramite allegati di posta elettronica. Vengono applicate tattiche di social engineering in continua evoluzione, spesso mirate, per indurre gli utenti ad effettuare il download o a cliccare su contenuti dannosi. Fatto questo, il Ransomware inizia subito ad enumerare tutte le unità del sistema compromesso per cercare i tipi di file di destinazione, e poi procede col crittografare rapidamente questi file.

Con i corretti strumenti di monitoraggio e di reporting possibile rilevare e difendere la rete da tali attacchi prima che abbiano la possibilità di interrompere le operazioni e richiedere un riscatto.

Un programma di formazione continua degli utenti sarebbe di grande aiuto: informare i dipendenti sui pericoli del Ransomware, fornire informazioni sul phishing ed incoraggiarli a segnalare email o incidenti sospetti attraverso un programma facile da usare potrebbe evitare l’incidente di sicurezza.

La forza lavoro di oggi è sempre meno sprovveduta da un punto di vista cyber, e può essere istruita ad identificare potenziali schemi di social engineering, controllare collegamenti ipertestuali sospetti e comprendere i rischi di aprire allegati inattesi o sconosciuti presenti nei messaggi email.

Mentre i Ransomware sembrano dominare le discussioni in ambito di sicurezza informatica, in realtà, non stiamo considerando nulla di nuovo. Le componenti principali sono basate sugli stessi principi base che hanno spinto gli hacker per decenni. Quindi le difese a copertura del ciclo di vita completo delle minacce sono particolarmente utili per la difesa contro i Ransomware: rilevamento esche, quali email di phishing e siti web infetti, individuazione delle tattiche di evasione, riconoscimento degli exploit e blocco dei malware.

L’analisi del comportamento degli utenti è un’arma potente anche nelle fasi successive dell’attacco, per la capacità di identificare le attività anomale dei file e per risolvere l’attività in modo proattivo. Un’assegnazione più granulare dei diritti di accesso agli utent può limitare l’accesso del ransomwar ad una superficie di attacco più piccola all’interno della rete, riducendo al minimo il suo impatto. Un programma di backup affidabile è in grado di ridurre drasticamente il tempo di impatto e di recupero complessivo.

Bisognerebbe quindi posizionare la propria organizzazione come altamente sorvegliata contro le minacce Ransomware. I truffatori sono noti per la loro pazienza, dopo tutto, dunque, se si rende abbastanza difficile per loro fare un rapido affare, probabilmente cambieranno bersaglio. Con i corretti strumenti di difesa dai malware, le procedure e gli sforzi di sensibilizzazione in atto, non sarà difficile ottenere questo risultato.