Data Control, Data Capture e Data Collection per reti honeynet

Data Control

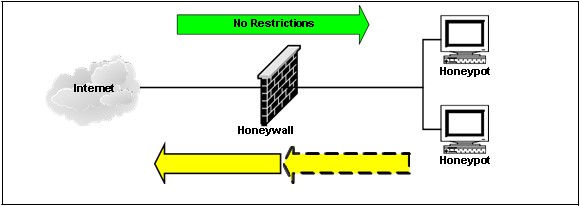

In primo luogo si richiede l’adozione di opportuni meccanismi per limitare le attività di un intruso, soprattutto riguardo al traffico in uscita a seguito di una compromissione con lo scopo di ridurre i rischi di possibili attacchi verso obiettivi esterni. Si veda a tal proposito la figura seguente.

Data Capture

L’acquisizione dei dati relativi alle strategie e ai tool utilizzati dagli attacker deve risultare del tutto trasparente per evitare che il sistema venga smascherato e perda di conseguenza qualsiasi valore. In secondo luogo bisogna decidere dove memorizzare i dati raccolti. Certamente è sconsigliabile considerare il sistema compromesso perché i pirati informatici possono alterare o addirittura cancellare i log per nascondere le proprie tracce, rendendo di fatto vano tutto il lavoro svolto. La soluzione più logica prevede l’impiego di un server di raccolta verso cui far confluire i dati acquisiti. L’Honeynet Project Alliance ha predisposto un vademecum di suggerimenti da seguire per ottenere buoni risultati.

In primo luogo adottare tutte le precauzioni necessarie per nascondere i processi di data capture. Posizionando l’IDS direttamente sull’honeypot diventa semplice la sua rilevazione e di conseguenza aumenta il rischio che venga disattivato. Per tale motivo nelle reti honeynet di seconda e terza generazione il meccanismo di data capture viene trasferito su un sistema gateway che opera in modalità bridge, rendendo più difficoltosa la sua individuazione in assenza dello stack IP.

In secondo luogo evitare la contaminazione dei dati raccolti dall’honeypot con qualsiasi attività non-standard definita in gergo data-pollution, ad esempio effettuando dei test interni sul sistema trappola che possano alterare i dati raccolti e falsare eventuali statistiche.

Le informazioni acquisite (log dei firewall, pacchetti di dati, log di sistema) devono essere memorizzate in un formato standard su un sistema separato e sicuro per un periodo di tempo adeguato a consentire le analisi del caso o a preservare le prove digitali in un procedimento giudiziario, per cui risulta conveniente predisporre una procedura di archiviazione automatica da eseguire ad intervalli regolari.

Data Collection

In presenza di varie reti honeynet logicamente o fisicamente distribuite i dati provenienti da più fonti devono essere raggruppati e memorizzati in modo sicuro in una locazione centralizzata, per essere successivamente analizzati. Sono richiesti degli standard comuni per la loro gestione soprattutto per quanto riguarda la definizione del formato dei file e delle convenzioni su nomi e identificatori univoci per le varie honeynet.