Definizione, caratteristiche e funzionamento del Penetration Testing

Sicurezza informatica e attacchi informatici

L’espansione e l’evoluzione delle tecnologie di computer, internet e web hanno reso la società più dipendenti da servizi di rete di computer che mai. Per questa regione, le società di oggi vanno sempre di più incontro a rischi e minacce all’interno della rete. Attacchi e violazioni alla sicurezza sono sempre più numerosi e possono provocare perdite negli affari e nella produttività, il tempo e il lavoro coinvolti in ridistribuzione sistemi infetti pone una spesa significativa.

Questi attacchi o violazioni direttamente o indirettamente, danneggiano la reputazione di un’organizzazione e provocano non conformità con le leggi di protezione della privacy del cliente. Le minacce alla sicurezza si sono evolute in maniera significativa in quanto coinvolge tutte le attività che l’organizzazione, le imprese, le istituzioni nel tentativo di proteggere il valore dei beni, l’integrità e la continuità delle operazioni.

Nonostante il fatto che gli attacchi informatici sono sempre più frequenti in questo secolo di informazioni, molte aziende e organizzazioni non testano ancora la loro infrastruttura per identificare il loro stato di sicurezza. Una volta collegati ad internet, i sistemi delle imprese possono essere scansionati ed attaccati e quindi ogni organizzazione ha bisogno di proteggersi da accessi non autorizzati. Secondo la maggior parte dei professionisti della sicurezza, le aziende dovrebbero difendersi dalle minacce con strategie di sicurezza, per esempio, con periodici controlli per valutare i rischi. Invece di aspettare che si verifichino attacchi, che è ovviamente pericoloso, non controllato, e inefficiente, gli imprenditori dovrebbero esaminare i loro sistemi regolarmente per rivelare qualsiasi difetto esistente nella rete o sito web che può essere sfruttato per compromettere tutto il sistema.

Simile al noto detto, “la miglior difesa è l’attacco”, possiamo dire che il modo migliore per determinare la protezione di un sistema è tentare di penetrarlo legalmente, conosciuto come penetration test.

Penetration Testing

Il penetration testing (o informalmente pen test) è quindi un’attività che serve a scoprire ed individuare le problematiche di un determinato sistema. È quindi un’analisi effettuata dall’interno o dall’esterno del sistema che ci permette di rilevare le vulnerabilità che questa area analizzata possiede e sfruttare le sue debolezze. Vengono valutati così tutti i componenti dell’infrastruttura IT, le applicazioni, i dispositivi di rete e la sicurezza fisica. Si può anche pensare al penetration testing cercando di immedesimarsi nella mente di un hacker. Si utilizzano tecniche che questo personaggio malevolo potrebbe a sua volta sfruttare simulando i suoi comportamenti. Vengono infatti definiti hacker, nella terminologia più comune, tutti coloro che senza alcuna autorizzazione hanno l’accesso ad una infrastruttura IT. È infatti questa la grande e maggiore differenza fra un pentester ed un hacker, entrambi sfruttano le stesse metodologie e tecniche per intervenire in un sistema, i pentester però sono persone autorizzate che non possono permettersi di distruggere l’infrastruttura del proprio cliente. Differenza anche essa molto importante tra pentester e hacker è che il primo deve trovare tutte le vulnerabilità presenti in un sistema, non solo quelle che gli permettono di avere accesso privilegiato al sistema.

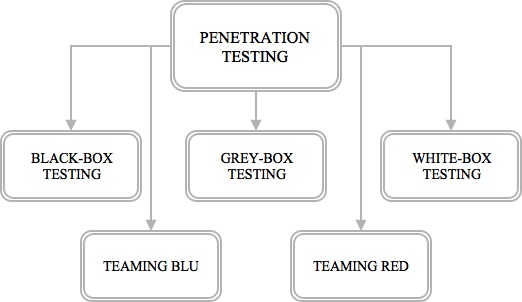

Andiamo dunque ad esaminare più dettagliatamente il penetration testing e come prima cosa vediamo che ci sono due tipologie alla base di approccio a questa attività: black-box testing e white-box testing. La differenza principale tra queste due tipologie di approccio è la quantità di informazioni che un penetration tester possiede sui sistemi da testare.

Black-box testing

Tipologia di testing in cui viene simulato un attacco reale dal mondo esterno, infatti viene anche chiamato “test esterno”. Un tester, non avendo informazioni dettagliate dell’infrastruttura, simula ciò che un attaccante potrebbe fare sfruttando le vulnerabilità rilevate. Si determina così se l’accesso al sistema è possibile, e in caso affermativo, quanti dati possono essere compromessi.

White-box testing

Conosciuto anche come “test interno”, i tester simulano un attacco avendo la completa conoscenza dell’infrastruttura da testare. In questo modo i tester con i proprietari possono concentrarsi su un particolare obiettivo, verificando così l’integrità delle organizzazioni.

La combinazione di questi due tipi di penetration testing ha come risultato il Grey-box testing. In questo approccio i tester sono forniti di qualche conoscenza, risparmiando tempo per scoprire informazioni pubblicamente disponibili.

I penetration test possono essere condotti come “teaming blu” cioè con la conoscenza e il consenso del personale IT dell’organizzazione o “teaming rosso” cioè solo con la conoscenza e l’autorizzazione della gestione superiore. Il teaming rosso è più costoso e complesso da gestire, ma può fornire una migliore indicazione della sicurezza quotidiana, poiché gli amministratori di sistema non ne sono a conoscenza.

Obiettivi del Penetration Testing

Uno dei principali obiettivi del penetration testing è quello di verificare il grado di sicurezza di un sistema, essendo al giorno d’oggi sempre più fortemente collegati all’innovazione tecnologica e di conseguenza esposti a possibili intrusioni ed attacchi.

Si effettuano i penetration testing per identificare quelle lacune presenti nel sistema o punti di accesso al sistema che fanno si che un utente malintenzionato possa sfruttarle ed infiltrarsi. Bisogna però ricordare che lo scopo del penetration testing non è quello di aggredire o rompere il sistema IT di un’intera società, ma fornire indicazioni e consigli per le problematiche trovate.

Considerando quindi il penetration testing come un’operazione ciclica, che deve ripetersi nell’arco di un determinato tempo, perché i sistemi sono sempre in continuo aggiornamento ed evoluzione, il penetration testing in primo luogo ci fornisce un primo passo per comprendere l’attuale posizione di sicurezza di un’organizzazione individuandone i difetti.

Comprendere la sicurezza di un sistema significa anche assegnare una priorità ai rischi riscontrati ed effettuare una valutazione del loro impatto. Individuati i rischi, il penetration test fornisce un quadro di sicurezza che permette di oltrepassare le perdite finanziare e portare quindi l’infrastruttura al minimo livello di rischio.