Definizione ed entità che costituiscono una rete Botnet in informatica

Introduzione

Negli ultimi anni, la continua espansione di Internet, sta cambiando in modo radicale la vita privata e professionale delle persone. La rete sta mutando completamente il nostro modo di comunicare, il modo di gestire informazioni e fornisce una grande quantità di servizi, tutti alla portata di un semplice click. Allo stesso tempo però, la crescente dipendenza dal rimanere sempre connessi, rende qualsiasi dispositivo vulnerabile a software malevoli che mettono in pericolo la privacy e la sicurezza dei dati degli utenti. Tali software, comunemente chiamati malware (malicius software), rappresentano ormai una minaccia per la rete stessa, ed è per questo che la sicurezza informatica al giorno d’oggi è un tema sempre all’ordine del giorno.

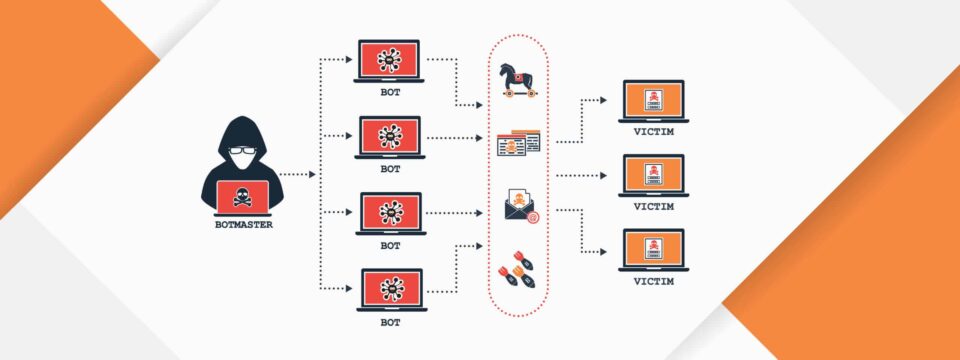

Attualmente, il malware più comune è quello usato per dare vita a una botnet: rete scalabile costituita da dispositivi infetti (bot) che vanno sotto il controllo di un botmaster che ne decide le azioni malevole. Di queste reti, diventate oramai uno dei principali mezzi con i quali i cyber-criminali svolgono attività illecite, andremo ad analizzarne le diverse strutture, gli scopi, le tecniche con cui il botmaster istruisce i bot per stabilire i punti di rendez-vouz, ed infine le principali tecniche usate per rilevarle.

Che cos’è una Botnet

Con il termine Botnet (roBOT NETwok), si definisce una rete costituita da dispositivi informatici, tipicamente computer, compromessi da malware e collegati ad internet.

I dispositivi infetti, definiti Bot o Zombie, vanno sotto il controllo di un cyber criminale chiamato botmaster, che attraverso il controllo remoto di un Command & Control server, gestisce l’intera botnet, per istruire e scambiare informazioni con i computer infetti.

Una macchina che contrae il malware, divenendo a tutti gli effetti un’ulteriore risorsa per la botnet in questione, continuerà a lavorare come se nulla fosse per il legittimo proprietario mentre in realtà sta eseguendo una serie di script malevoli in background su richiesta del botmaster attraverso il C&C server.

Un malware, può essere contratto da un utente in diverse modalità: in alcuni scenari può avvenire a sua insaputa, con il binario del malware programmato per installarsi nella macchina sfruttando debolezze del sistema operativo o di alcuni programmi applicativi, come i plug-in dei browser web.

In altre circostanze invece, può avvenire con la partecipazione involontaria dell’utente stesso, ad esempio con l’apertura di una pagina web compromessa o un allegato mail.

Essendo una botnet una rete scalabile, l’obiettivo del botmaster è quindi quello di reclutare più zombie possibili per poter aumentare la capacità e l’efficienza dell’infrastruttura. Attualmente, vi sono botnet che possono raggiungere migliaia o addirittura milioni di zombie, progettate per soddisfare una vasta gamma di scopi illeciti, rendendole una delle principali fonti di reddito illegale per i cyber-criminali.

Utilizzi malevoli di una botnet

Le azioni botnet comuni includono:

- Spam via e-mail: sebbene oggi la posta elettronica sia vista come un vecchio vettore di attacco, le botnet di spam sono tra le più grandi in termini di dimensioni. Vengono utilizzati principalmente per l’invio di messaggi di spam, spesso inclusi malware, in numeri altissimi da ciascun bot. La botnet Cutwail, ad esempio, può inviare fino a 74 miliardi di messaggi al giorno. Sono anche usati per diffondere i bot per reclutare più computer nella botnet.

- Attacchi DDoS: sfrutta l’enorme portata della botnet per sovraccaricare di richieste una rete o un server target, rendendolo inaccessibile agli utenti previsti. Gli attacchi DDoS prendono di mira organizzazioni per motivi personali o politici o per estorcere pagamenti in cambio della cessazione dell’attacco.

- Violazione finanziaria: include botnet specificamente progettate per il furto diretto di fondi da imprese e informazioni sulle carte di credito. Le botnet finanziarie, come la botnet ZeuS, sono state responsabili di attacchi che hanno coinvolto milioni di dollari rubati direttamente da più aziende in periodi di tempo molto brevi.

- Intrusioni mirate: botnet più piccole progettate per compromettere specifici sistemi di organizzazioni di alto valore da cui gli aggressori possono penetrare e introdursi ulteriormente nella rete. Queste intrusioni sono estremamente pericolose per le organizzazioni poiché gli aggressori prendono di mira specificamente le loro risorse più preziose, inclusi dati finanziari, ricerca e sviluppo, proprietà intellettuale e informazioni sui clienti.

Le botnet vengono create quando il bot-herder invia il bot dai suoi server di comando e controllo a un destinatario inconsapevole utilizzando protocolli di condivisione di file, e-mail o applicazioni di social media o altri bot come intermediario. Una volta che il destinatario apre il file dannoso sul suo computer, il bot riporta al comando e al controllo dove il bot-herder può dettare comandi ai computer infetti.

Numerosi tratti funzionali unici di bot e botnet li rendono particolarmente adatti per intrusioni a lungo termine. I bot possono essere aggiornati dal bot-herder per modificare la loro intera funzionalità in base a ciò che vorrebbe che facessero e per adattarsi ai cambiamenti e alle contromisure del sistema target. I bot possono anche utilizzare altri computer infetti sulla botnet come canali di comunicazione, fornendo al bot-herder un numero quasi infinito di percorsi di comunicazione per adattarsi alle mutevoli opzioni e fornire aggiornamenti. Ciò evidenzia che l’infezione è il passaggio più importante, perché la funzionalità e i metodi di comunicazione possono sempre essere modificati in seguito, se necessario.

Essendo uno dei tipi più sofisticati di malware moderno, le botnet rappresentano un enorme problema di sicurezza informatica per governi, aziende e individui. Mentre i malware precedenti erano uno sciame di agenti indipendenti che si limitavano a infettarsi e replicarsi, le botnet sono applicazioni di rete coordinate centralmente che sfruttano le reti per acquisire potenza e resilienza. Poiché i computer infetti sono sotto il controllo del bot-herder remoto, una botnet è come avere un hacker malintenzionato all’interno della rete invece di un semplice programma eseguibile dannoso.

Entità che costituiscono una Botnet

Come abbiamo visto, le principali entità che costituiscono una botnet sono il botmaster, il C&C server e i bot. Andiamo a descrivere i loro ruoli in maniera più dettagliata.

Il botmaster, è la persona o il gruppo di persone che si occupa di controllare i bot da remoto attraverso il C&C server. È responsabile della scrittura del codice malevolo utilizzato per infettare le macchine. Può lanciare attacchi alla rete, in qualsiasi località esso si trovi, riuscendo a mantenere la sua posizione anonima cambiando indirizzo IP più volte durante la giornata. Gode inoltre della protezione di altri hacker.

Il server di comando & controllo, attraverso anche il canale di comunicazione logico che si instaura sulla rete internet (command & control Channel), è l’entità che interfaccia il botmaster e la sua rete di zombie. Tale canale di comunicazione, è un canale bidirezionale perché consente sia al botmaster di inviare istruzioni ai bot e sia agli stessi bot di inviare i dati raccolti al C&C server. La comunicazione viene di solito avviata dai bot, in quanto il botmaster non è mai a conoscenza degli indirizzi IP dei dispositivi infetti: come vedremo nel ciclo di vita di una botnet, alla fase di comunicazione segue la fase di rallying, in cui i bot ricercano il punto di rendez-vouz, ossia le coordinate temporanee per stabilire la comunicazione con il server principale. Nella comunicazione vengono generalmente usati dal botmaster il protocollo TCP-IP (Trasmission Control Protocol / Internet Protocol ) a basso livello e l’HTTPS (Hyper Text Transfer Protocol Secure) o un protocollo da lui stesso implementato a livello alto.

Nel caso in cui le forze dell’ordine riuscissero ad intercettare questi canali di comunicazione, i bot non avrebbero modo di dialogare con il botmaster e quindi la botnet verrebbe neutralizzata.

Le principali tecniche di contrasto a queste infrastrutture di rete illegali sono il takeover (isolamento) con cui viene strappato il controllo della botnet al cyber- criminale oppure il sinkholing (soppressione) in cui si va ad interrompere il canale di comunicazione.

I bot, sono i dispositivi che hanno contratto il malware e sono reclutati per soddisfare una vasta gamma di attività illecite come:

- Raccolta di informazioni: attività che mirano a rubare informazioni e dati personali dai dispositivi dove il malware si è insediato. I dati sensibili più di interesse sono numeri di conto corrente, carte di credito e credenziali di accesso. Se i computer infetti fanno parte di una rete aziendale, possono essere a rischio segreti commerciali o proprietà intellettuali.

- Distributed Computing: vengono sfruttate le potenze computazionali dei computer della rete per eseguire istruzioni ad alta intensità. Le macchine coinvolte, possono essere utilizzate come un‘unica memoria distribuita per fare hosting, ad esempio, di file protetti da copyright. Il mining dei Bitcoin è un‘altra applicazione di calcolo distribuito, dove è possibile guadagnare denaro validando transazioni di criptovalute.

- Attacchi DDoS (Distribuite Denial of Service): tali attacchi consistono nel “bombardare” una macchina di richieste per mandarla fuori uso, facendogli interrompere i suoi servizi. Le macchine sotto bersaglio, sono per lo più appartenenti ad aziende che offrono servizi web, dando vita a fenomeni di cyber-estorsione che portano le aziende a pagare cifre elevate per riavere le macchine di nuovo operative.

- Spamming: consiste nel far inviare ai bot che costituiscono la rete ingenti quantità di mail dal contenuto dannoso come il codice dello stesso malware o pubblicità di servizi che nascondono truffe. La mail sono inviate dai bot all‘insaputa del legittimo proprietario. E‘ uno degli scopi dannosi più conosciuti.

- Diffusione di Malware: una volta che un malware contagia una macchina, esso può essere utilizzato per installare ulteriori script malevoli attraverso un software denominato dropper.