Differenza tra crittografia, codifica e hashing in informatica

Differenza chiave: crittografia, codifica e hashing (in inglese Encryption, Encoding and Hashing) sono tecniche utilizzate per convertire il formato dei dati. La crittografia viene utilizzata per trasformare il testo normale in testo cifrato in modo che solo le entità autorizzate possano comprenderlo. La codifica viene utilizzata per modificare i dati in un formato speciale che li rende utilizzabili da processi esterni. Nell’hashing, i dati vengono convertiti in un messaggio digest o hash, che di solito è un numero generato da una stringa di testo. L’hashing non è reversibile come crittografia e codifica.

Crittografia, codifica e hashing

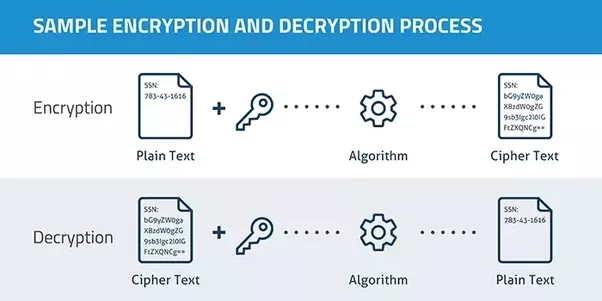

In informatica, crittografia, codifica e hashing sono spesso considerati uguali da poche persone. Tuttavia, ci sono poche differenze tra di loro. La crittografia si occupa delle chiavi che vengono utilizzate per crittografare e decrittografare i dati. Queste chiavi vengono utilizzate per trasformare un semplice testo in un testo cifrato e viceversa. La crittografia viene utilizzata per mantenere la riservatezza dei dati sensibili. La crittografia trasforma la forma dei dati per mantenerli al sicuro e protetti da entità non autorizzate.

La codifica si occupa anche della modifica della forma dei dati. Tuttavia, a differenza della crittografia, l’intenzione della codifica non è correlata alla sicurezza. Il messaggio viene codificato utilizzando un algoritmo. Tuttavia, c’è un testo cifrato prodotto per ogni testo in chiaro. La codifica binaria dei numeri decimali può essere vista come un esempio di codifica.

Lo schema utilizzato per la trasformazione non è tenuto segreto come nel caso della crittografia. È generalmente disponibile al pubblico e quindi le informazioni codificate possono essere facilmente decodificate. Lo scopo della codifica è la protezione dell’integrità dei dati durante lo spostamento su una rete di comunicazione.

Come la codifica e la crittografia, anche l’hashing è un processo di modifica della forma dei dati. I dati vengono convertiti in un messaggio digest o hash, che di solito è un numero generato da una stringa di testo. Questi riassunti sono importanti in quanto si può facilmente abbinare l’hash dei messaggi inviati e ricevuti per garantire che entrambi siano uguali e che non venga eseguito alcun temperamento con i dati.

La crittografia e la codifica sono reversibili con la conoscenza della chiave o dello schema appropriato. Tuttavia, l’hashing è irreversibile. Non è possibile raggiungere la forma originale dei dati utilizzando un digest. Anche la crittografia e la codifica variano in quanto la crittografia di solito comporta l’uso di chiavi e le chiavi sono note solo alle entità autorizzate. Nella codifica, l’algoritmo utilizzato per la codifica è pubblicamente noto. Pertanto la crittografia, la codifica e l’hashing sono tutti metodi per cambiare la forma dei dati dall’uno all’altro. Tuttavia, differiscono nei metodi utilizzati per la conversione e nei loro scopi principali.

Differenza tra crittografia, codifica e hashing

Infine, un confronto tra crittografia, codifica e hash.

|

Crittografia |

Codifica |

Hashing |

|

| Definizione | La crittografia si occupa delle chiavi che vengono utilizzate per crittografare e decrittografare i dati. Queste chiavi vengono utilizzate per trasformare un semplice testo in un testo cifrato e viceversa. | Il messaggio viene codificato utilizzando un algoritmo di codifica. Tuttavia, viene prodotto un testo cifrato per ogni testo in chiaro. Lo schema utilizzato per la trasformazione non è tenuto segreto come nel caso della crittografia. È generalmente disponibile al pubblico e quindi le informazioni codificate possono essere facilmente decodificate. | Nell’hashing, i dati vengono convertiti in un messaggio digest o hash, che è un numero generato da una stringa di testo. Questi riassunti sono importanti in quanto si può facilmente abbinare l’hash dei messaggi inviati e ricevuti per garantire che entrambi siano uguali e che non venga eseguito alcun temperamento con i dati. |

| Uso delle chiavi | sì | No | No |

| Scopo | Sicurezza dei dati | Protezione dell’integrità dei dati | Verifica dei dati |

| Utenti | Molti, come il trasferimento di informazioni aziendali sensibili, corrispondenti tramite e-mail private, ecc. | Molti – come la compressione per salvare la memoria o la conferma relativa al trasferimento dei dati | Molti: invio di file, password, ricerca, crittografia, ecc. |

| Reversibile alla forma originale | Sì, utilizzando la chiave appropriata | Sì, conoscendo lo schema utilizzato per la codifica | Il digest non può essere riportato alla sua forma originale |

| Esempio | Gli algoritmi di crittografia simmetrica comuni includono DES, 3DES, AES e RC4. | Codifica dei caratteri: le parole e le frasi nel testo vengono create dai caratteri. | L’algoritmo MD5 viene utilizzato per creare un digest di messaggio a 128 bit dai dati. |