Rivoluzione della sicurezza informatica nel mondo digitale

Sicurezza Informatica

Con il termine sicurezza informatica si intende quel macro-ramo dell’informatica che si occupa dell’analisi delle vulnerabilità, del rischio, delle minacce o attacchi e quindi della protezione dell’integrità fisica (hardware) e logico-funzionale (software) di un sistema informatico e dei dati in esso contenuti o scambiati in una comunicazione con un utente.

Con il termine sicurezza informatica si intende quel macro-ramo dell’informatica che si occupa dell’analisi delle vulnerabilità, del rischio, delle minacce o attacchi e quindi della protezione dell’integrità fisica (hardware) e logico-funzionale (software) di un sistema informatico e dei dati in esso contenuti o scambiati in una comunicazione con un utente.

Generalità

La sicurezza informatica è un problema molto sentito in ambito tecnico-informatico per via della crescente informatizzazione della società e dei servizi (pubblici e privati) in termini di apparati e sistemi informatici e della parallela diffusione e specializzazione degli attaccanti o hacker.

L’interesse per la sicurezza dei sistemi informatici è dunque cresciuto negli ultimi anni, proporzionalmente alla loro diffusione ed al loro ruolo occupato nella collettività. Molti ex-hacker/cracker sono oggi dirigenti di società di sicurezza informatica o responsabili di questa in grandi multinazionali. Ciò sembra mostrare che per capire le strategie migliori di sicurezza informatica è necessario entrare nella mentalità dell’attaccante per poterne prevedere ed ostacolare le mosse.

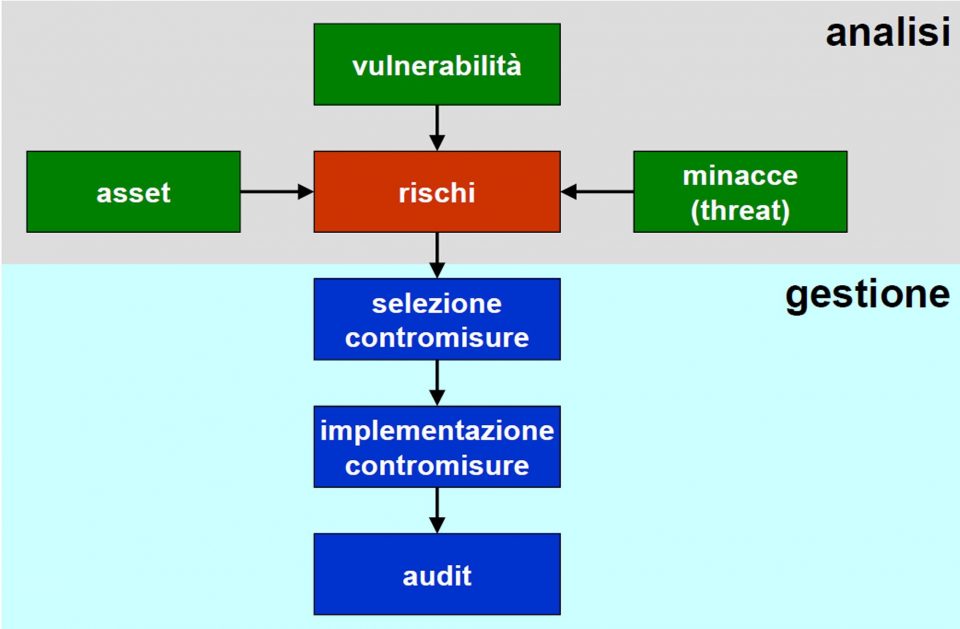

Analisi del Rischio

La cosiddetta analisi del rischio, ovvero la valutazione delle possibili minacce in termini di probabilità di occorrenza e relativo danno potenziale, tipicamente precede la fase di messa in esercizio del sistema informatico, consentendo così di stimare il relativo rischio: in base a tale valore si decide se, come e quali contromisure di sicurezza adottare. Spesso l’obiettivo dell’attaccante non è rappresentato dai sistemi informatici in sé, quanto piuttosto dai dati in essi contenuti, quindi la sicurezza informatica deve preoccuparsi di impedire l’accesso non solo agli utenti non autorizzati, ma anche a soggetti con autorizzazione limitata a certe operazioni, per evitare che i dati appartenenti al sistema informatico vengano copiati, modificati o cancellati.

Misure di Sicurezza

Sulla base delle osservazioni precedenti, quando si parla di sicurezza informatica spesso si distinguono i concetti di sicurezza passiva e sicurezza attiva.

Sicurezza Passiva (Fisica)

Per sicurezza passiva normalmente si intendono le tecniche e gli strumenti di tipo difensivo, ossia quel complesso di soluzioni tecnico-pratiche il cui obiettivo è quello di impedire che utenti non autorizzati possano accedere a risorse, sistemi, impianti, informazioni e dati di natura riservata. Il concetto di sicurezza passiva pertanto è molto generale: ad esempio, per l’accesso fisico a locali protetti, l’utilizzo di porte di accesso blindate, congiuntamente all’impiego di sistemi di identificazione personale, sono da considerarsi componenti di sicurezza passiva.

Per sicurezza passiva normalmente si intendono le tecniche e gli strumenti di tipo difensivo, ossia quel complesso di soluzioni tecnico-pratiche il cui obiettivo è quello di impedire che utenti non autorizzati possano accedere a risorse, sistemi, impianti, informazioni e dati di natura riservata. Il concetto di sicurezza passiva pertanto è molto generale: ad esempio, per l’accesso fisico a locali protetti, l’utilizzo di porte di accesso blindate, congiuntamente all’impiego di sistemi di identificazione personale, sono da considerarsi componenti di sicurezza passiva.

Sicurezza Attiva (Logica)

Per sicurezza attiva si intendono, invece, tutte quelle tecniche e gli strumenti mediante i quali le informazioni ed i dati (nonché le applicazioni) di natura riservata sono resi intrinsecamente sicuri, proteggendo gli stessi sia dalla possibilità che un utente non autorizzato possa accedervi (confidenzialità), sia dalla possibilità che un utente non autorizzato possa modificarli (integrità). In questa categoria rientrano sia strumenti hardware che software.È evidente che la sicurezza passiva e quella attiva sono tra loro complementari ed entrambe indispensabili per raggiungere il desiderato livello di sicurezza di un sistema.

Per sicurezza attiva si intendono, invece, tutte quelle tecniche e gli strumenti mediante i quali le informazioni ed i dati (nonché le applicazioni) di natura riservata sono resi intrinsecamente sicuri, proteggendo gli stessi sia dalla possibilità che un utente non autorizzato possa accedervi (confidenzialità), sia dalla possibilità che un utente non autorizzato possa modificarli (integrità). In questa categoria rientrano sia strumenti hardware che software.È evidente che la sicurezza passiva e quella attiva sono tra loro complementari ed entrambe indispensabili per raggiungere il desiderato livello di sicurezza di un sistema.

Le possibili tecniche di attacco sono molteplici, perciò è necessario usare contemporaneamente diverse tecniche difensive per proteggere un sistema informatico, realizzando più barriere fra l’attaccante e l’obiettivo.

Sicurezza nella comunicazione

Un altro filone della sicurezza informatica si occupa delle problematiche di sicurezza connesse alla trasmissione di informazioni confidenziali in rete o su qualunque sistema di telecomunicazioni ovvero protezione dei dati in transito e sugli accessi non autorizzati alla varie risorse e servizi di rete. In tale ambito sono diffuse tecniche di autenticazione e crittografia come contromisure allo sniffing.

Sicurezza nelle aziende

Dal momento che l’informazione è un bene aziendale, e che ormai la maggior parte delle informazioni sono custodite su supporti informatici, ogni organizzazione deve essere in grado di garantire la sicurezza dei propri dati, in un contesto dove i rischi informatici causati dalle violazioni dei sistemi di sicurezza sono in continuo aumento. Per questo esistono, a carico delle imprese, precisi obblighi in materia di privacy, tra cui quello di redigere annualmente uno specifico documento programmatico sulla sicurezza.

A livello internazionale esiste la norma ISO 27001 finalizzata alla standardizzazione delle modalità adatte a proteggere i dati e le informazioni da minacce di ogni tipo, al fine di assicurarne l’integrità, la riservatezza e la disponibilità. Lo standard indica i requisiti di un adeguato sistema di gestione della sicurezza delle informazioni finalizzato ad una corretta gestione dei dati dell’azienda. Una fase indispensabile di ogni pianificazione della sicurezza è la valutazione del rischio e la gestione del rischio.

Analisi e gestione della sicurezza

Sicurezza dei dati

I principali aspetti di protezione del dato sono:

- la disponibilità;

- l’integrità dei dati;

- la riservatezza.

La disponibilità

La disponibilità è il grado in cui le informazioni e le risorse informatiche sono accessibili agli utenti che ne hanno diritto, nel momento in cui servono. Questo significa che sistemi, reti e applicazioni hanno le capacità necessarie a fornire il livello di servizio e le prestazioni richieste e che, in caso diguasto o di eventi distruttivi, sono pronti gli strumenti e le procedure per ripristinare l’attività in tempi accettabili.

Per impedire l’inaccessibilità delle informazioni, si deve preservare la disponibilità delle condizioni ambientali (energia, temperatura, umidità, atmosfera, etc.) e delle risorse hardware e software a fronte sia di problemi interni (guasti, errori, blackout, disastri e altro), sia di attacchi esterni, per esempio provenienti da Internet, volti a impedire o a ridurre l’accessibilità ai sistemi e alle informazioni. Sistemi di backup locale e remoto, ridondanza dell’hardware e degli archivi, firewall e router configurati per neutralizzare attacchi DoS (Denial of Service), sistemi di climatizzazione, gruppi di continuità, controllo dell’accesso fisico, monitoraggio delle prestazioni sono alcuni degli strumenti che servono per mantenere la disponibilità.

L’integrità dei dati

L’integrità è il grado di correttezza, coerenza e affidabilità delle informazioni, ma anche il grado di correttezza, coerenza e condizioni di funzionamento delle risorse informatiche.

Per l’hardware e i sistemi di comunicazione, l’integrità consiste di fattori come elaborazione corretta dei dati, livello adeguato di prestazioni e corretto instradamento dei dati. L’integrità del software riguarda, invece, fattori come la completezza e coerenza dei moduli del sistema operativo e delle applicazioni e la correttezza dei file critici di sistema e di configurazione (e ancora tanti altri fattori).

Per le informazioni, l’integrità viene meno quando i dati sono alterati, cancellati o anche inventati, per errore o per dolo, e quando si perde, per esempio in un database, la coerenza tra dati in relazione tra loro (per esempio i record coinvolti in una transazione). Anche le tecniche di hashing (calcolo di un numero di lunghezza fissa a partire da un qualsiasi messaggio o documento) sono usate per verificare che le informazioni non vengano alterate per dolo o per errore (anche di trasmissione).

La riservatezza

La riservatezza consiste nel limitare l’accesso alle informazioni e alle risorse informatiche alle sole persone autorizzate, e si applica sia all’archiviazione sia alla comunicazione delle informazioni.

Un’informazione è composta generalmente di più dati in relazione tra di loro, ciascuno dei quali non necessariamente costituisce un’informazione. Il nome e il numero di conto corrente di una persona, separati, non sono informazioni; è la combinazione dei due dati che costituisce l’informazione. La riservatezza dell’informazione può essere quindi garantita sia nascondendo l’intera informazione (per esempio con tecniche di crittografia) sia nascondendo la relazione tra i dati che la compongono.

La riservatezza non dipende solo da strumenti hardware e software; il fattore umano gioca un ruolo chiave quando vengono ignorate le elementari regole di comportamento:

- tenere le password segrete,

- controllare gli accessi a reti e sistemi,

- rifiutare informazioni a sconosciuti (anche quando affermano di essere tecnici della manutenzione),

- cifrare i documenti e i messaggi riservati e così via.

Altri obiettivi

Altri due obiettivi di sicurezza possono essere considerati un’estensione dell’integrità delle informazioni, applicata a eventi più complessi come l’invio di un messaggio o una transazione:

- l’autenticità garantisce che eventi, documenti e messaggi vengano attribuiti con certezza al legittimo autore e a nessun altro;

- il non ripudio impedisce che un evento o documento possa essere disconosciuto dal suo autore.

Queste due caratteristiche trovano applicazione nella firma digitale, che utilizza tecniche di hashing e crittografia per garantire che un documento resti integro e provenga da un autore univocamente identificato.

Conclusioni…

- La sicurezza non si aggiunge alla fine (come una ciliegina sulla torta) ma è uno dei requisiti base della specifica di un moderno sistema informativo.

- La sicurezza non si compra… si progetta!

- Tenere i sistemi (e se stessi!) aggiornati è fondamentale per conoscere le nuove tecniche di attacco in modo da difendersi.

Riferimenti

https://it.wikipedia.org/wiki/Sicurezza_informatica#Sicurezza_della_rete_Internet

Presentazione Sicurezza Informatica