La sicurezza informatica: la sicurezza attiva e la sicurezza interna

Panoramica sulla sicurezza attiva

Gli aspetti principali della sicurezza informatica attiva sono rappresentati da tutte quelle misure di sicurezza in grado di proteggere le informazioni in modo proattivo, in modo cioè da anticipare e neutralizzare i problemi futuri. Il meccanismo più antico e tutt’ora più diffuso, in ambito informatico, per la protezione dei dati in modo proattivo è la crittografia e la steganografia.

Al fine di rendere più chiara la trattazione degli articoli, la Sicurezza Attiva sarà successivamente suddivisa in Interna ed Esterna: il primo aspetto si occupa della gestione di beni e risorse propri del sistema al fine di prevenire attacchi provenienti dall’interno e dall’esterno, mentre il secondo aspetto tratta le risorse ed i beni esposti all’esterno (ad esempio tramite il web).

Sicurezza Interna

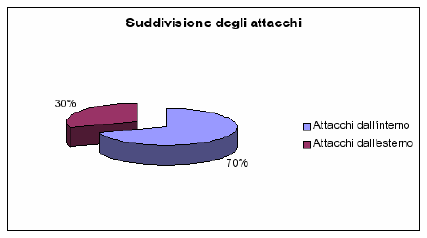

La sicurezza interna risulta un aspetto molto importante nello studio della gestione della sicurezza informatica di un sistema in quanto, come dimostrato dal grafico nella figura seguente, la maggior parte degli attacchi provengono proprio dall’interno:

Tuttavia bisogna sottolineare che non tutti gli attacchi, causati da persone interne al sistema, sono atti volontari anzi spesso sono il prodotto di una scarsa conoscenza in materia di sicurezza da parte dei dipendenti.

Prima di procedere oltre, bisogna definire l’oggetto di questa sezione: con il termine sicurezza interna si vuole intendere quell’aspetto della sicurezza che riguarda l’organizzazione e la gestione di beni e risorse propri del sistema al fine di pervenire attacchi provenienti sia dall’interno che dall’esterno.

Tale aspetto riguarda ad esempio la protezione e la tutela di apparecchi informatici ed elettronici utilizzati dai dipendenti, la formazione del personale in materia di sicurezza, l’organizzazione dei beni interni quali i dati gestiti dai dipendenti quotidianamente.

In maggior dettaglio la sicurezza interna deve occuparsi di quattro aspetti principali:

- Sicurezza Fisica Protezione delle infrastrutture utilizzate (locali, sale server, computer, ecc..).

- Sicurezza Logica Protezione dei dati.

- Organizzazione dei beni e delle risorse umane Individuare i beni (asset) ed organizzarli.

- Politica del personale Sensibilizzazione e Formazione.

Sicurezza Fisica

L’aspetto fisico della sicurezza si occupa di proteggere appunto le componenti fisiche del sistema da attacchi quali: furto, duplicazione non autorizzata, danneggiamento o vanda

lismo e introduzione non autorizzata nei locali.

Potrà sembrare scontato afforontare la sicurezza fisica, ma anche la protezione da piccoli attacchi reali o dalla possibilità di furti e danni esterni, surriscaldamento o esposizione a fonti di calore è un aspetto che non deve essere sottovalutato. Il furto di componenti fisiche quali Dischi USB, CD, DVD, o più in generale i piccoli oggetti, compromette l’integrità, la riservatezza e la disponibilità dei dati. Il furto di oggetti più grossi (server, apparati di reti) sono un attacco più raro ma comportano maggiori danni. Un attacco simile al furto è la duplicazione non autorizzata (duplicazione di CD, DVD, copia del contenuto di un hard disk USB) in quanto il malintenzionato entra in possesso di dati od informazioni riservate. La duplicazione compromette solo la riservatezza dei dati però risulta più insidiosa del furto in quanto generalmente non lascia tracce.

Infine compromettono integrità e disponibilità dei dati, attacchi quali vandalismo o danneggiamento che possono provocare la rottura di componenti hardware o cavi oppure incendi o allagamenti di sale macchine.

Una delle componenti fisiche che necessita di un alto livello di protezione è il server in quanto, oltre ad ospitare i servizi offerti ai client attraverso la rete di computer, memorizza dati di cui deve essere preservata l’integrità, la riservatezza e la disponibilità.

I server possono offrire diversi servizi ai client e a seconda di quelli che erogano possono essere di diverse tipologie quali ad esempio:

- File Server

- Print Server

- Web Server

- Mail Server

- DataBase Server

I server devono essere posti in una sala dedicata che deve essere protetta da malintenzionati utilizzando un servizio di monitoraggio e a cui possono accedere soltanto le persone addette. La sala in cui vengono posti deve essere ignifuga e deve essere fornita di impianti di condizionamento che regolino la temperatura in quanto il surriscaldamento delle macchine, provocato da componenti elettriche (quali trasformatori, processori, transistor), potrebbe provocare malfunzionamenti, arresti o addirittura rotture. E’ importante inoltre che gli impianti di condizionamento vengano sottoposti regolarmente a controlli di manutenzione per evitare eventuali perdite che potrebbero danneggiare i server. Così come i server anche i pc utilizzati dai dipendenti necessitano di accorgimenti che li proteggano da Attacchi Fisici ecco perchè risulta importante che i dipendenti vengano sensibilizzati e assumano dei comportamenti che salvaguardino il sistema.

Sicurezza Logica

L’aspetto logico della sicurezza interna si occupa della protezione dei dati e delle informazioni in possesso dell’ente sfruttando meccanismi quali il controllo degli accessi alle risorse e cifratura dei dati. Il meccanismo di controllo degli accessi permette di determinare se l’utente sia chi dichiara di essere e se è in possesso dei permessi per accedere alle risorse richieste. Tale processo si sviluppa in tre fasi: Identificazione, Autenticazione ed Autorizzazione dell’utente.

Il meccanismo di cifratura dei dati serve a rendere i dati illeggibili a chi non abbia il permesso di accedervi preservando così la riservatezza dei dati.

Identificazione

La prima fase è chiamata identificazione poichè l’utente deve annunciare la propria identità per ottenere l’accesso alle risorse (pc, server). L’esempio più comune è la funzione di accesso (login) a un sistema tramite nome utente per l’identificazione e password per l’autenticazione dell’identità.

Autenticazione

Prima di affrontare questa fase, si riporta quanto descritto in materia nell’allegato B del decreto legislativo 196/03: Sistema di autenticazione informatica

- Il trattamento di dati personali con strumenti elettronici è consentito agli incaricati dotati di credenziali di autenticazione che consentano il superamento di una procedura di autenticazione relativa a uno specifico trattamento o a un insieme di trattamenti.

- Le credenziali di autenticazione consistono in un codice per l’identificazione dell’incaricato associato a una parola chiave riservata conosciuta solamente dal medesimo oppure in un dispositivo di autenticazione in possesso e uso esclusivo dell’incaricato, eventualmente associato a un codice identificativo o a una parola chiave, oppure in una caratteristica biometrica dell’incaricato, eventualmente associata a un codice identificativo o a una parola chiave.

- Ad ogni incaricato sono assegnate o associate individualmente una o più credenziali per l’autenticazione.

- Con le istruzioni impartite agli incaricati è prescritto di adottare le necessarie cautele per assicurare la segretezza della componente riservata della credenziale e la diligente custodia dei dispositivi in possesso ed uso esclusivo dell’incaricato.

- La parola chiave, quando è prevista dal sistema di autenticazione, è composta da almeno otto caratteri oppure, nel caso in cui lo strumento elettronico non lo permetta, da un numero di caratteri pari al massimo consentito; essa non contiene riferimenti agevolmente riconducibili all’incaricato ed è modificata da quest’ultimo al primo utilizzo e, successivamente, almeno ogni sei mesi. In caso di trattamento di dati sensibili e di dati giudiziari la parola chiave è modificata almeno ogni tre mesi.

- Il codice per l’identificazione, laddove utilizzato, non può essere assegnato ad altri incaricati, neppure in tempi

- Le credenziali di autenticazione non utilizzate da almeno sei mesi sono disattivate, salvo quelle preventivamente autorizzate per soli scopi di gestione

- Le credenziali sono disattivate anche in caso di perdita della qualità che consente all’incaricato l’accesso ai dati

- Sono impartite istruzioni agli incaricati per non lasciare incustodito e accessibile lo strumento elettronico durante una sessione di

- Quando l’accesso ai dati e agli strumenti elettronici è consentito esclusivamente mediante uso della componente riservata della credenziale per l’autenticazione, sono impartite idonee e preventive disposizioni scritte volte a individuare chiaramente le modalità con le quali il titolare può assicurare la disponibilità di dati o strumenti elettronici in caso di prolungata assenza o impedimento dell’incaricato che renda indispensabile e indifferibile intervenire per esclusive necessità di operatività e di sicurezza del In tal caso la custodia delle copie delle credenziali è organizzata garantendo la relativa segretezza e individuando preventivamente per iscritto i soggetti incaricati della loro custodia, i quali devono informare tempestivamente l’incaricato dell’intervento effettuato.

- Le disposizioni sul sistema di autenticazione di cui ai precedenti punti e quelle sul sistema di autorizzazione non si applicano ai trattamenti dei dati personali destinati alla diffusione.

Una persona che accede al sistema dichiara la propria identità (Identificazione) e fornisce credenziali per dimostrarla. Il processo di dimostrazione della propria identità si chiama autenticazione. L’autenticazione può essere di tre tipi e viene classificata in base a:

- Qualcosa che uno sà

L’utente è a conoscenza di un’informazione segreta, ad esempio: la password, il pin, una chiave crittografica segreta.

- Qualcosa che uno ha

L’utente possiede un oggetto fisico, ad esempio: smart card, token card.

- Qualcosa che uno è

L’utente è identificato da un suo tratto fisico peculiare: le impronte digitali, l’immagine dell’iride.

Il metodo più diffuso per autenticare l’utente su un pc oppure su di un server, fà parte della prima categoria ovvero Qualcosa che uno sà ed è l’autenticazione tramite password segreta.

Autenticazione Statica: Password

L’uso delle password è uno dei più antichi sistemi di autenticazione, che già si ritrovava nell’ “Apriti sesamo”di Alì Babà e i 40 ladroni.

Allo stesso modo in ambito militare era molto usata la “parola d’ordine” per poter testimoniare di essere una persona autorizzata.

La password, in ambito informatico, è composta da una sequenza di caratteri scelta dall’utente che gli permette di essere autenticato dal sistema.

Le password non forniscono tuttavia un metodo di autenticazione completamente sicuro in quanto esse possono essere sottratte oppure rintracciate da un intruso ed utilizzate per accedere al sistema senza esserne autorizzati. Quindi le password sono soggette a vulnerabilità, alcune delle quali vengono elencate di seguito:

Segretezza della Password

Spesso i vincoli imposti sulla scelta della password (ad esempio lunghezza, caratteri maiuscoli e minuscoli) se da un lato aumentano la sicurezza dall’altro diventano sempre più diffcili da ricordare per gli utenti. Ecco perchè spesso i dipendenti scrivono le proprie password su fogli di carta che poi attaccano sul desktop oppure sotto la tastiera. Un malintenzionato può semplicemente leggere la password ed ottenere l’accesso al sistema.

Invio della Password

Se la password digitata dall’utente viene inviata in chiaro allora chiunque sia in ascolto sulla rete può intercettarla ed accedere al sistema. è necessario perciò che le trasmissioni della sessione di autenticazione viaggino su un canale crittato.

Conservazione della password sul sistema

L’algoritmo di crittografia della password deve essere monodirezionale ovvero non deve essere possibile ricavare la password in chiaro da quella codificata ma deve essere possibile ricavare, a partire dalla password inserita dall’utente, la password codificata per confrontarla con quella archiviata.

La password di una nuova utenza

Ogni account deve essere strettamente personale perciò è buona norma configurare il sistema per imporre ad un nuovo utente di cambiare la propria password al primo accesso al sistema. Nel caso di una utenza abilitata ad accedere a dati personali di altre persone, la legge richiede di aggiornare la password di default al primo accesso (come riportato nell’allegato B della legge 196/2003), anche se il tool non lo impone.

Aggiornamento della password

La password deve essere cambiata periodicamente ed inoltre bisogna assicurare che l’utente non possa reinserire nuovamente l’ultima password scelta altrimenti non avrebbe senso imporre l’aggiornamento periodico.

La scelta di una password debole

Studi statistici hanno dimostrato che circa la metà degli utenti usa come password nome, cognome, soprannome, data o luogo di nascita proprio, dei propri parenti o dei propri animali. Un altro 30% delle persone uti lizza nomi di personaggi famosi dello sport, della televisione, del cinema, della musica e dei cartoni animati. Un altro 11% sceglie parole ispirate ai propri hobby e alle proprie passioni. Tutte le password di queste catego rie costituiscono password deboli, facilmente prevedibili ed indovinabili da chi conosce l’utente. Tali password possono essere soggette ad attacchi di tipo vocabolario, effettuati tramite tool automatici, che riescono ad individuare le password formate da parole di senso compiuto. Per tale motivo è necessario che vengano imposti dei vincoli sulla scelta della password:

- Lunghezza minima della password: generalmente almeno 8 caratteri

- Priva di parole o Frasi di senso compiuto

- Composta da lettere maiuscole e minuscole

- Con al più due caratteri uguali in successione

- Priva di dati personali come data di nascita, nome, cognome propri

- Contenga almeno una cifra

- Contenga almeno un simbolo

- Priva del carattere spazio. Chiunque spii l’utente si accorgerebbe della battitura di tale carattere

- Evitare il riuso della password

Unica password per sistemi diversi

Spesso gli utenti per non dover ricordare troppe password utilizzano la stessa in diversi sistemi, inclusi siti non protetti, in cui le informazioni vengono inviate in chiaro. In questo modo se un intruso dovesse rintracciare la password potrebbe accedere a tutti gli altri sistemi. In questo caso una soluzione potrebbe essere l’uso di programmi, quali ad esempio KeePassx (programma opensource), che permettono di memorizzare le password dei diversi sistemi in un unico database interamente crittato. Il vantaggio di questi software è che l’utente è costretto a ricordare una sola password per accedere al programma. Certamente la password del programma non deve essere semplice altrimenti si ritorna al problema iniziale.

Autorizzazione

Si riporta di seguito quanto descritto in materia nell’allegato B del decreto legislativo 196/03:

Sistema di Autorizzazione

- Quando per gli incaricati sono individuati profili di autorizzazione di ambito diverso è utilizzato un sistema di autorizzazione.

- I profili di autorizzazione, per ciascun incaricato o per classi omogenee di incaricati, sono individuati e configurati anteriormente all’inizio del trattamento, in modo da limitare l’accesso ai soli dati necessari per effettuare le operazioni di trattamento.

- Periodicamente, e comunque almeno annualmente, è verificata la sussistenza delle condizioni per la conservazione dei profili di autorizzazione.

L’autenticazione quindi verifica l’identità di un utente mentre l’autorizzazione verifica che l’utente possieda i permessi per accedere alle risorse del computer o della rete quali ad esempio: files, drives, cartelle di condivisione in rete, stampanti, e applicazioni.