Le fasi dell’attività di analisi della Digital Forensic

Se si analizza in dettaglio un qualsiasi personal computer si possono conoscere attività, gusti, pensiero di chi l’utilizza; l’analisi dei sistemi è dunque utile per condurre indagini e per acquisire prove inerenti a eventi legati alla vita del suo utilizzatore (Digital Forensic).

Nel caso di reati informatici il sistema informatico può essere una sorta di arma del delitto o il bene colpito da azioni delittuose; in entrambi i casi l’analisi di immagini dei contenuti delle aree di memorizzazione (hard disc e altro), delle aree in cui il sistema operativo memorizza il flusso dei lavori e degli accessi (log file e simili), delle aree di memorizzazione temporanea dei dati e dei programmi (memoria read-only e buffer) può portare all’individuazione di elementi utili alle indagini, indizi o prove.

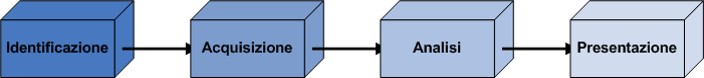

Da questo segue che l’informatica forense non solo è significativa laddove si verifichino reati informatici ma anche e soprattutto in molte situazioni in campo fiscale, commerciale (in Italia dottrina e giurisprudenza relative a temi di informatica forense sono presenti per: riciclaggio di denaro e reati tributari, omicidio intenzionale, frodi alle assicurazioni, uso per scopo personale delle attrezzature informatiche del datore di lavoro, decriptazione di dati, violazione del diritto d’autore, abusi sessuali, distruzione di dati o accesso abusivo e conseguente estrazione non autorizzata di dati, alterazione di dati od uso improprio di programmi, detenzione e distribuzione di materiale pornografico, uso improprio della posta elettronica, diffamazione, contratti a oggetto informatico) e, per quanto consta alla nostra esperienza peritale, conferme di alibi, contenzioso del personale con la direzione, rapporti tra un cliente e un istituto di credito, rapporti tra cliente e gestore di servizi di commercio elettronico. Prima di fornire nel dettaglio le attività che un tecnico forense esegue, forniamo una breve presentazione delle stesse mediante l’ausilio di un semplice diagramma di flusso (si veda l’immagine seguente).

Anche se il processo descritto evidenzia un flusso diretto in avanti e senza possibilità di ritorno è da considerare comunque la possibilità di eseguire il backup di alcuni passaggi di tanto in tanto, questo perché:

- Durante la fase di acquisizione si potrebbe scoprire di aver bisogno includere più fonti di dati, costringendoci al ridimensionamento del piano di Acquisizione;

- Durante l’analisi si potrebbe scoprire che alcune informazioni fanno riferimento a fonti di dati non acquisiti;

- Durante la presentazione i dati potrebbero essere messi in discussione con domande che richiedono di eseguire ulteriori analisi al fine di fornire risposte più soddisfacenti.

Non importa se ci avviciniamo al mondo della digital forensic tramite una o più fonti di dati, non importa quali siano tali fonti di dati o se saranno o meno utilizzate. Vi è una base, inerente al processo di computer forensic (Digital Forensic), che è pienamente descritta con le 4 fasi appena presentate:

- Identificazione

- Acquisizione

- Analisi

- Presentazione

Il processo di identificazione

Il primo e fondamentale passo nel digital forensic è determinare dove cercare la prova digitale nel senso di stabilire quale apparato è in grado almeno teoricamente di memorizzare informazioni digitali attendibili ed inerenti il caso in studio per poi capire in quale stato dovrebbe essere repertato e/o analizzato. Il repertamento fisico è la fase nella quale l’apparato digitale viene sigillato per la successiva analisi di laboratorio. Si noti la distinzione tra esso ed il repertamento dati che si riconduce sommariamente ad una copia certificata di dati di interesse. Sebbene molti pensino che questa attività si limiti al repertamento ed analisi dei personal computer nella realtà esso si estende ad una grande varietà di sistemi elettronici digitali. La valutazione di quale tra i sistemi digitali presenti nell’area di competenza debba essere repertato per la successiva analisi non risulta immediata. Telefoni cellulari, organiser(s), smart-card(s), palmtop, intere reti di computer, ecc. potrebbero in molti casi risultare utili ed il riconoscimento del loro stato (attivi, spenti, batteria scarica, connessi, ecc.) sicuramente influisce sulla decisione di acquisirli e sulla modalità per farlo. L’esempio ormai classico del provider di servizi Internet per utenti comuni che nei suoi server mantiene informazioni utili a delle indagini ha portato, in questi ultimi dieci anni, a sequestrare e bloccare fisicamente interi apparati (commettendo peraltro diversi illeciti) mentre il repertamento avrebbe dovuto limitarsi esclusivamente alle informazioni di interesse presenti nelle memorie di massa. Tale esempio è uno dei più importanti riscontri dei problemi legati ad un errato processo di identificazione.

Il processo di acquisizione

Per l’acquisizione delle prove da un sistema informatico il modo migliore sarebbe quello di poter accedere al sistema con il ruolo di amministratore, senza togliere la corrente elettrica, in modo da poter consultare anche la memoria Ram che viene “cancellata” in caso di spegnimento. In generale, andrà deciso caso per caso se accedere alla macchina accesa o togliere direttamente la tensione in modo da ottenere il più possibile una fotografia del sistema così come era: infatti eseguire uno spegnimento classico comporta sicuramente la cancellazione e l’alterazione di molti dati. Ne emerge la necessità che le autorizzazioni da parte degli Uffici che coordinano le indagini siano da trasmettere in tempi strettissimi a chi effettua materialmente le indagini. Non meno importante risulta la gestione degli elementi di prova acquisiti, il loro trasporto e archiviazione per evitare che le stesse vengano alterate o comunque possa essere in discussione la loro integrità. Per una corretta documentazione del processo di acquisizione delle prove non si esclude la possibilità di filmare addirittura tutta la fase di individuazione e di acquisizione in modo da poter giustificare con chiarezza ogni singola operazione eseguita.

Per quanto riguarda l’autenticazione delle prove va dimostrato che essa è stata eseguita senza modificare o in qualche modo turbare il sistema e le prove stesse vanno autenticate e verificate temporalmente con opportuni programmi di utilità in modo da poter facilmente dimostrare in sede di giudizio che le operazione di riproduzione delle prove è stata eseguita nei modi e nei tempi indicati.

Una nota molto importante deve essere riportata in relazione al tipo di acquisizione dei dati di una memoria di massa o di una device digitale in genere. Si possono distinguere infatti almeno tre livelli di copia:

- copia di livello fisico: o bitstream copy, in cui il contenuto dell’unità fisica viene letto sequenzialmente (la sequenza è stabilita dall’indirizzamento fisico, in genere gestito dal controller dell’unità di memoria) caricando la minima quantità di memoria di volta in volta indirizzabile (ad es. negli hard disk il settore fisico, nelle ROM il byte, ecc.) per poi registrarla nella stessa sequenza su di un comune file binario (immagine fisica dell’unità);

- copia di basso livello del file system: o cluster-copy, in cui il contenuto di una partizione logica (strutturatasi a seguito di una formattazione correlata ad un preciso file system) viene letto sequenzialmente caricando la minima quantità di memoria che il file system consente di indirizzare di volta in volta (ad es. il cluster in FATxx) per poi registrarla nella stessa sequenza su di un comune file binario (immagine di basso livello del file system);

- copia del file system: in cui parte o tutto il contenuto di alto livello di una partizione logica (strutturatasi a seguito di una formattazione correlata ad un preciso file system), ivi intendendo i contenuti di file e directory evidenti (non cancellati), viene sottoposto a backup su di un file (file di backup) di particolare formato (dipendente dal tool impiegato).

Il processo di analisi

Per l’analisi delle prove occorre rispettare due principi: i dati oggetto dell’analisi non devono venire alterati e, senza entrare qui in dettagli di geometria dei dischi e dei supporti magnetici, un’analisi dettagliata non dovrà essere eseguita solo all’interno dei file ma anche nei settori del supporto magnetico lasciati liberi (slack space, aree non allocate e aree di swap del sistema operativo) che contengono comunque dati registrati e cancellati in precedenza ovvero dati che qualcuno desidera “nascondere”. Come evidenziato in, l’analisi forense deve rispettare le seguenti regole:

- Minimo trattamento dei dati di partenza: il caso ideale è ovviamente quello in cui si riesce a svolgere una copia completa e certificata dei dati utili. In tale situazione infatti l’oggetto di analisi è la copia e quindi la probabilità di alterazione dei dati in origine è praticamente nulla. Purtroppo esistono dei casi particolari nei quali non è possibile svolgere copie complete e quindi bisogna operare direttamente sul reperto originale. In questo frangente è necessario svolgere tutte quelle operazioni minime indispensabili a scopo forense che garantiscano la minima alterazione possibile del sistema in studio.

- Logging delle attività: tutte le attività svolte durante l’analisi forense devono essere accuratamente registrate in un log o meglio ancora in un report ricco di particolari che consentano, nel migliore dei casi, di ripetere tutte le azioni svolte ma comunque sempre di evidenziare se siano state avviate alterazioni dei dati originali (magari indispensabili al fine di ottenere le prove digitali cercate). In particolare di ogni alterazione bisogna sottolineare chi la origina, in cosa consiste ed a quali limiti si estende, se è avvenuta a livello logico o fisico, lo stato preesistente (qualora rilevabile), le motivazioni del cambiamento,

- Ammissibilità legale dei risultati: le prove digitali che si ottengono devono provenire da una procedura tecnica che rispetta appieno le locali leggi.

Un problema comune nel settore del digital forensic è la necessità di prendere in considerazione tutti i dati disponibili per l’attività. Questo vincolo non è sempre di banale soddisfazione. Uno dei casi più evidenti è quello del time-stamping di file, email, log di sicurezza, ecc., ipotizzando l’analisi di un PC, l’analisi di date ed orari dipende ovviamente dallo stato dell’orologio interno e quindi, più in generale, del BIOS, da cui la semplice copia dell’hard disk non porta tutte le informazioni necessarie. Un altro caso interessante è quello in cui la configurazione interna del computer analizzato è di un qualche interesse ai fini dell’indagine, ecc., la scelta quindi del cosa considerare come dato per l’analisi si deve lasciare al singolo caso.

Il processo di presentazione

Le citate attività tecniche (identificazione, acquisizione ed analisi del sistema informatico) trovano, nel settore informatico forense, sfogo unico e sostanziale nell’esposizione dibattimentale e quindi un errore espositivo e/o formale può vanificare mesi di analisi ed invalidare anche prove digitali molto evidenti.

Le presentazioni delle prove digitali (in genere tramite relazioni tecniche e discussioni) vengono preparate basandosi su aspetti sociali e psicologici, informatici e legali imponendo la costituzione di un gruppo di lavoro interdisciplinare il più delle volte difficile da integrare causa le evidenti differenze degli approcci professionali nei singoli settori.

L’ideale è scindere il più possibile le considerazioni di tipo legale da quelle di natura prettamente tecnica. Ciò consente agli operatori di muoversi più liberamente svincolandosi da condizionamenti relativi ai risultati della loro attività di analisi. Questo se lo scopo, eticamente corretto, è la ricerca della “verita” e non la verifica di un’ipotesi accusatoria o difensiva.

Una valida e completa relazione tecnica di un’attività forense dovrebbe contenere: la sintesi dei principi scientifici accademicamente riconosciuti su cui l’analisi ed il repertamento si basano, la catena di custodia dei reperti (generalmente formata dai verbali che ne testimoniano prelievi, trasferimenti e luoghi di permanenza) e la loro accurata descrizione, le specifiche richieste dell’Autorità Giudiziaria con annesse le necessarie e precise autorizzazioni della Procura competente, la descrizione delle operazioni tecniche svolte in laboratorio e l’esito finale.

Di dette parti, le richieste dell’autorità giudiziaria e l’esito finale rappresentano gli elementi chiave che vengono presi in considerazione da avvocati, giudici e pubblici ministeri al fine di trarre conclusioni di ordine legale. Tutte le altre vengono riportate in maniera da rendere agevole lo studio e l’eventuale ripetizione delle analisi da parte di ulteriori organi tecnici forensi.

In particolare, l’esito finale deve avere le seguenti caratteristiche:

- sintetico: dato che non necessita di riportare eccessivi particolari tecnici dell’analisi ma solo ciò che interessa dal punto di vista giuridico.

- semplificato: colui che legge e valuta l’esito è di principio un fruitore inesperto nel settore informatico e quindi, nell’ipotesi che sia possibile, bisogna eliminare terminologie non consuete e spiegare a livello elementare quanto rilevato.

- asettico: non deve contenere giudizi personali dell’operatore né tanto meno valutazioni legali sulle informazioni rilevate a meno che tali considerazioni non siano state espressamente richieste.

La relazione tecnica è quindi, assieme ad altri elementi provenienti dalle indagini classiche, la base per il dibattimento e non dovrebbe suggerire considerazioni di tipo legale che invece sono da formarsi in tale frangente processuale.