Monitoraggio della sicurezza informatica mediante analisi dei rischi

L’analisi dei rischi

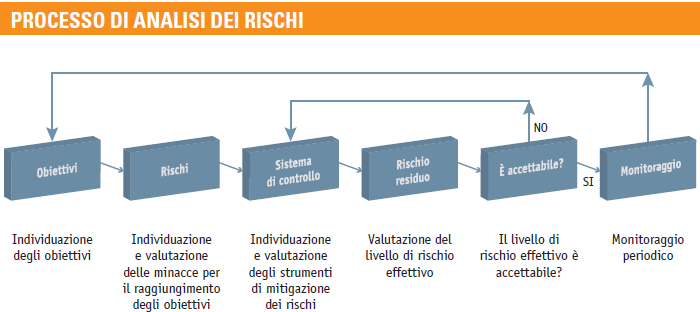

Differenti tipi di organizzazione hanno differenti tipi di dati da proteggere, a seconda di come è configurato il loro business. Un sistema di monitoraggio della sicurezza, e ancor più in generale il processo di messa in sicurezza del sistema informativo di un’organizzazione, per poter essere efficace deve partire da un’analisi dei rischi. L’analisi dei rischi può essere scomposto nelle seguenti fasi:

- identificazione o classificazione degli asset da proteggere;

- identificazione delle minacce a cui sono soggetti gli asset;

- identificazione delle vulnerabilità;

- stima delle probabilità di sfruttamento;

- valutazione del rischio.

Identificazione o classificazione degli asset da proteggere

In questa fase occorre fare un inventario di tutti gli asset. Con asset si intende una risorsa informativa che può essere un dato, un software, un hardware. In particolare tale inventario dovrebbe definire, per gli asset censiti, dati come tipo di risorsa (dato, hardware, software, ecc.), criticità, proprietà delle informazioni, posizione fisica o logica, numero di inventario (in caso di asset fisico), informazioni relativi a contratti di manutenzione per l’asset, relazione con asset di altri tipi (ad esempio un server con le applicazioni in esecuzione su di esso).

Al fine poi della protezione delle risorse il dato più importante è quello della criticità; il valore della criticità deve essere ricavato, soprattutto per quel che riguarda le risorse informative, a partire dalle caratteristiche del proprio business confrontate con gli obiettivi primari della sicurezza, confidenzialità, integrità e disponibilità. La classificazione degli asset dovrebbe avvenire proprio a partire dalla criticità.

Identificazione delle minacce a cui sono soggetti gli asset

Le minacce possono essere di diversi tipi, che devono essere considerati in relazione alle caratteristiche dell’organizzazione. Queste vanno valutate sia in termini di locazione geografica, sia (e soprattutto) in riferimento alle attività e al modello di business. Per esempio, una banca sarà maggiormente esposta a minacce di tipo volontario di quanto non lo sia una catena di ristoranti.

Ognuno dei modi in cui una risorsa può essere danneggiata, alterata, rubata, distrutta o resa inaccessibile, costituisce una minaccia. Tra questi modi bisogna considerare sia quelli volontari che involontari, senza dimenticare le catastrofi, quali incendi, terremoti e inondazioni.

Identificazione delle vulnerabilità (vulnerability assessment)

Con vulnerabilità si intende una o più situazioni particolari o debolezze che possono essere sfruttate affinché le minacce si concretizzino. Considerando le varie minacce (che possono essere anche di tipo misto), è possibile determinare quali vulnerabilità possono essere sfruttate. Le vulnerabilità sono, in generale, dovute a errori o trascuratezza di gestione: una configurazione superficiale, un bug del software, una versione non aggiornata dell’antivirus e così via.

Stima della probabilità di sfruttamento

Il passaggio successivo consiste nella determinazione della probabilità con cui una vulnerabilità possa essere sfruttata. Questa probabilità è ottenuta tenendo conto delle misure di sicurezza già adottare all’interno dell’organizzazione e della probabilità che qualcuno o qualcosa le aggiri.

Valutazione del rischio

Terminate le quattro fasi illustrate precedentemente, attraverso un lavoro di sintesi si arriverà alla valutazione del rischio, che può essere sia di tipo qualitativo che quantitativo, includendo, per esempio, valori numerici del rischio espressi in percentuale del fatturato.