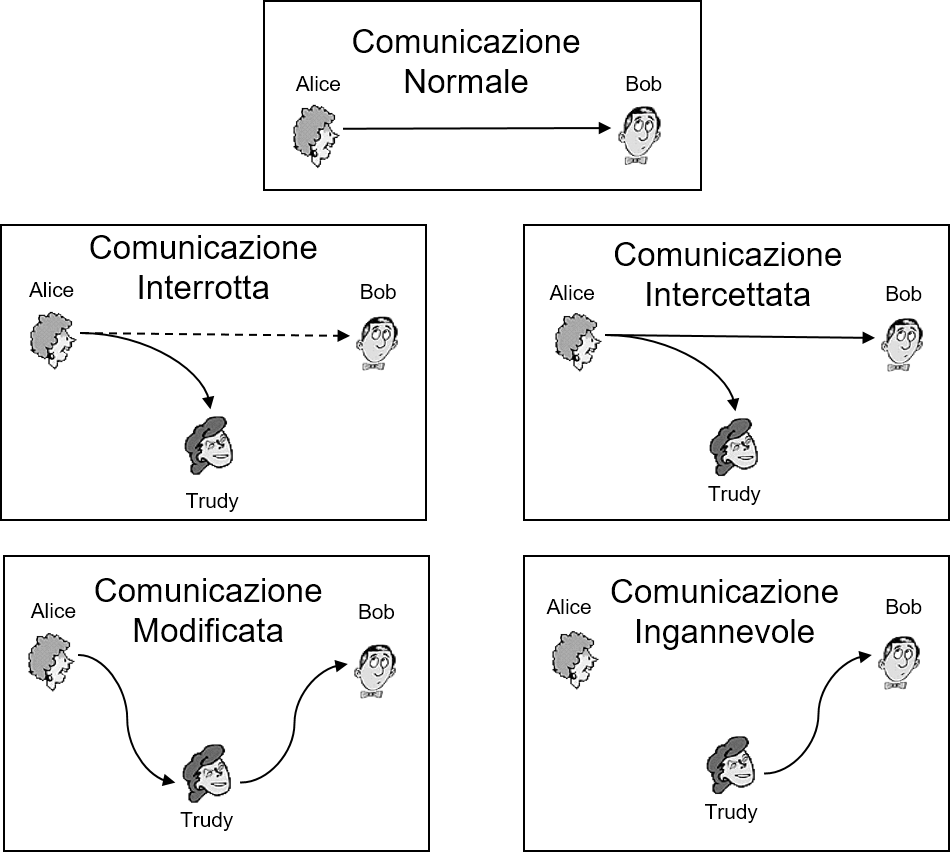

Quali sono i principali attacchi informatici alla comunicazione in rete

Comunicazione Normale

Alice e Bob realizzano lo scambio di informazioni in modo “abbastanza” semplice, o meglio è questo il modo in cui vorrebbero comunicare, ma è sempre possibile che in tale comunicazione intervengano fattori esterni, come per esempio un intruso (Trudy), che può compromettere uno degli aspetti della comunicazione stessa:

- Avvenuta Ricezione

- Riservatezza

- Intergità

- Autenticazione

- Non ripudio (viene aggiunta per completezza)

Comunicazione Interrotta

Alice, pur volendo comunicare con Bob, non ci riesce, perché, per cause da lei indipendenti (eventualmente, anche per l’intervento di Trudy), il suo messaggio non giunge a destinazione. In tal caso si possono verificare almeno 2 eventualità:

- Alice si accorge che Bob non ha ricevuto il messaggio;

- Alice pensa che Bob abbia ricevuto il messaggio.

Pertanto, considerando l’aspetto della comunicazione che riguarda l’Avvenuta Ricezione, possiamo dire che per Alice è sufficiente richiedere un “Accuso Ricevuta” da parte di Bob. Veramente, in caso di intervento di disturbo da parte di Trudy, la soluzione non è così semplice (ecco spiegato l‘almeno precedente), ma di questo ci occuperemo nel Capitolo della sicurezza.

Comunicazione Intercettata

Alice comunica con Bob, ma Trudy riesce ad intercettare il messaggio. Questo aspetto della comunicazione è molto delicato, perché lede la sfera della Riservatezza della comunicazione tra due utenti. Ancor più è delicato inquanto non è possibile rendersi conto della presenza di Trudy, pertanto è necessario operare sempre come se Trudy fosse presente ed utilizzare, pertanto, dei sistemi di comunicazione crittografici, in modo tale che i messaggi, se pur intercettati, non possano fornire alcuna informazione all’intruso.

Comunicazione Modificata

Alice vuole comunicare con Bob e gli invia un messaggio X, ma Trudy riesce ad intercettare e bloccare tale messaggio, ma in più Trudy, spacciandosi per Alice, invia un messaggio Y≠X a Bob. Pertanto Bob riceve il messaggio Y pensando che gli sia stato inviato da Alice (non sospettando della presenza/intervento di Trudy!).

Questo tipo di attacco, anche conosciuto col nome di Man in the middle innesca l’introduzione dei concetti di Integrità e di Autenticità della comunicazione, cioè l’analisi degli aspetti per i quali Bob deve essere sicuro di ricevere un certo messaggio proprio da Alice (Autenticazione) e che tale messaggio sia esattamente quello che gli è stato inviato (Integrità), cioè non è stato manipolato/creato da un intruso.

A tal proposito vedremo come RSA possa essere utilizzato per garantire l’Autenticazione, mentre l’uso della firma digitale permette di garantire sia l’Autenticazione che l’Integrità.

Comunicazione Ingannevole

Trudy, spacciandosi per Alice, invia a Bob un certo messaggio.

Tale situazione è un caso particolare della Comunicazione Modificata ed interessa la sfera dell’Autenticazione, cioè la possibilità da parte di Bob di essere sicuro della provenienza di un dato messaggio. Per tale motivo spesso nella comunicazione si utilizzano dei messaggi strutturati, cioè realizzati sulla base di una convenzione stabilita tra gli interlocutori, pertanto se Bob dovesse ricevere un messaggio non strutturato come concordato con Alice, allora può essere sicuro che tale messaggio o è stato contraffatto o non proviene da Alice.