Definizione di IDS (Intrusion detection system) in informatica

Nel panorama sempre più complesso della sicurezza informatica, gli attacchi subdoli e in continua evoluzione richiedono soluzioni di difesa altrettanto sofisticate. I sistemi di rilevamento delle intrusioni (IDS) rappresentano una linea di difesa fondamentale per proteggere sistemi e reti dalle minacce informatiche.

Come il loro nome suggerisce, gli IDS fungono da sentinelle digitali, monitorando costantemente l’attività del sistema o della rete alla ricerca di comportamenti anomali o sospetti che potrebbero indicare un tentativo di intrusione.

Come funzionano gli IDS:

Esistono due approcci principali per il rilevamento delle intrusioni:

- Rilevamento anomalo (Anomaly Detection): Questo approccio si basa sull’analisi del comportamento tipico degli utenti e dei sistemi per identificare eventi anomali che potrebbero indicare un’attività dannosa. L’IDS crea un profilo basato sul comportamento normale e qualsiasi deviazione significativa da tale profilo viene segnalata come potenziale minaccia.

- Rilevamento basato sull’abuso (Misuse Detection): Questo approccio si basa su una conoscenza predefinita delle firme degli attacchi noti. L’IDS confronta l’attività del sistema o della rete con le firme degli attacchi conosciuti e segnala qualsiasi corrispondenza come potenziale minaccia.

Tipi di IDS:

Gli IDS possono essere classificati in base a diversi criteri, tra cui:

- Posizionamento:

- Host-based IDS (HIDS): Installati direttamente sull’host da monitorare, gli HIDS analizzano l’attività all’interno del sistema operativo e delle applicazioni.

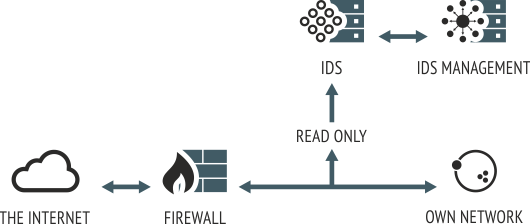

- Network-based IDS (NIDS): Posizionati su un nodo della rete, i NIDS monitorano il traffico di rete in entrata e in uscita per identificare attività sospette.

- Metodo di rilevamento:

- Signature-based IDS: Rilevano le intrusioni basandosi su firme predefinite di attacchi noti.

- Anomaly-based IDS: Rilevano le intrusioni analizzando il comportamento anomalo del sistema o della rete.

- Capacità di risposta:

- Passive IDS: Si limitano a segnalare le intrusioni agli amministratori di sistema.

- Active IDS: Possono intraprendere azioni automatiche in risposta a un’intrusione, come bloccare connessioni o terminare processi.

Vantaggi degli IDS:

- Rilevamento precoce delle intrusioni: Gli IDS possono identificare le minacce in fase iniziale, quando il danno è ancora minimo.

- Protezione contro minacce sconosciute: Gli IDS basati sull’analisi delle anomalie possono rilevare anche minacce nuove e sconosciute.

- Monitoraggio continuo: Gli IDS forniscono una monitoraggio costante del sistema o della rete, senza richiedere l’intervento manuale.

Svantaggi degli IDS:

- Falsi positivi: Gli IDS possono generare falsi allarmi, segnalando come minacce eventi innocui.

- Evasione dei rilevamenti: Le minacce sofisticate possono evadere i metodi di rilevamento basati su firme.

- Onere di gestione: La gestione degli IDS può richiedere tempo e risorse significative, soprattutto per sistemi complessi.

In conclusione, gli IDS rappresentano uno strumento fondamentale per la sicurezza informatica, offrendo un livello di protezione aggiuntivo contro le minacce in continua evoluzione. Tuttavia, è importante utilizzarli in combinazione con altre misure di sicurezza e adottare un approccio pragmatico per la gestione dei falsi positivi e la configurazione del sistema.