Definizione di honeypot in informatica

Nel panorama della sicurezza informatica, gli honeypot rappresentano una tecnologia ingegnosa e subdola, simile a un barattolo di miele che attira gli hacker per osservarli in azione. Anziché proteggere dati e sistemi reali, gli honeypot fungono da esca per gli aggressori, fornendo loro un ambiente apparentemente vulnerabile da attaccare. In questo modo, è possibile raccogliere informazioni preziose sulle loro tattiche, tecniche e procedure (TTP), sui loro strumenti e sulle loro motivazioni.

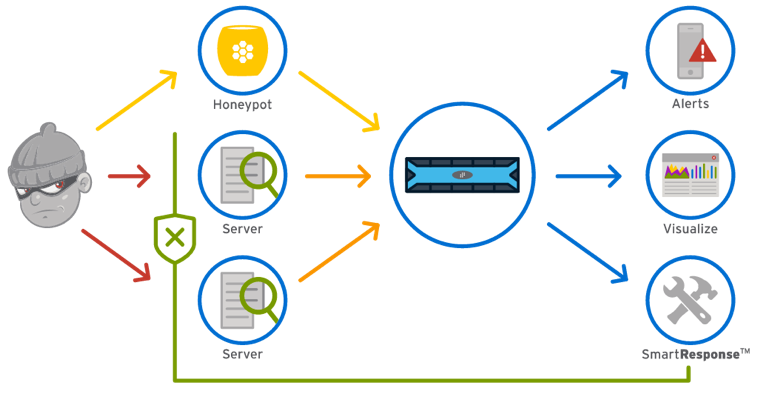

Come funzionano gli honeypot:

Esistono diverse tipologie di honeypot, ognuna con le sue caratteristiche e i suoi obiettivi specifici:

- Honeypot a bassa interazione: Simulano semplici servizi di rete, come server web o FTP, che sono spesso bersaglio di attacchi automatici. Questi honeypot registrano l’attività degli hacker senza interagire con loro.

- Honeypot ad alta interazione: Replicano sistemi più complessi, come interi segmenti di rete o ambienti operativi, per attirare attacchi mirati. Questi honeypot possono interagire con gli hacker per raccogliere informazioni più dettagliate.

- Honeypot di ricerca: Progettati per scopi di ricerca, questi honeypot sono utilizzati per studiare il comportamento degli hacker e le loro tecniche di attacco.

- Honeypot di produzione: Implementati in ambienti reali, questi honeypot servono per identificare attacchi reali e attuare misure di sicurezza in tempo reale.

Vantaggi degli honeypot:

- Raccogliere informazioni sugli hacker: Gli honeypot permettono di osservare gli hacker in azione, raccogliendo informazioni sulle loro tattiche, tecniche e procedure (TTP), sui loro strumenti e sulle loro motivazioni.

- Proteggere i sistemi reali: Attraendo gli attacchi sugli honeypot, si proteggono i sistemi reali da potenziali danni.

- Testare le difese: Gli honeypot possono essere utilizzati per testare l’efficacia delle misure di sicurezza esistenti e identificare potenziali vulnerabilità.

Svantaggi degli honeypot:

- Richiedono competenze specialistiche: La gestione di un honeypot richiede competenze tecniche e conoscenze approfondite delle minacce informatiche.

- Possono essere costosi: L’implementazione e la gestione di honeypot complessi possono essere costosi.

- Rischio di attacchi reali: Esiste un piccolo rischio che gli honeypot vengano attaccati da hacker reali, causando potenziali danni.

In conclusione, gli honeypot rappresentano uno strumento prezioso per la sicurezza informatica, ma il loro utilizzo richiede competenze specialistiche e una pianificazione attenta. Combinando gli honeypot con altre misure di sicurezza, è possibile ottenere una protezione più efficace contro le minacce informatiche in continua evoluzione.