Che cos’è e come funziona il Buffer overflow in informatica

Buffer Overflow: Come Funziona e Come Evitarlo

Un buffer overflow, o sovraccarico del buffer, è una vulnerabilità software causata dalla scrittura di dati in un buffer di memoria oltre la sua capacità. Questo può sovrascrivere dati adiacenti nella memoria, causando potenzialmente il malfunzionamento del programma o l’esecuzione di codice arbitrario da parte di un malintenzionato.

Come funziona un buffer overflow:

- Allocazione buffer: Un programma alloca un buffer di memoria per memorizzare determinati dati.

- Scrittura dati: Il programma scrive dati nel buffer.

- Overflow: Se la quantità di dati scritta supera la dimensione del buffer, si verifica un overflow.

- Sovrascrittura dati: I dati eccedenti sovrascrivono i dati adiacenti nella memoria.

Conseguenze di un buffer overflow:

- Malfunzionamento del programma: La sovrascrittura di dati critici può causare il crash del programma o un comportamento imprevisto.

- Esecuzione di codice arbitrario: Un malintenzionato può sfruttare un buffer overflow per eseguire codice dannoso sul sistema, come l’installazione di malware o il furto di dati.

Esempi di scenari di buffer overflow:

- Un malintenzionato invia un messaggio di grandi dimensioni a un’applicazione che non controlla la lunghezza dei dati in ingresso.

- Un utente inserisce un input di grandi dimensioni in un modulo web.

- Un programma legge dati da un file di input non validato correttamente.

Come prevenire i buffer overflow:

- Controllare la lunghezza dei dati in ingresso: Verificare sempre che la quantità di dati in ingresso non superi la dimensione del buffer allocato.

- Utilizzare funzioni di stringa sicure: Utilizzare funzioni di stringa progettate per evitare buffer overflow, come

strncpy()in C. - Validare i dati in ingresso: Validare i dati in ingresso per assicurarsi che siano nel formato corretto e previsto.

- Utilizzare librerie e framework sicuri: Utilizzare librerie e framework già testati e con misure di sicurezza integrate per ridurre il rischio di vulnerabilità.

- Mantenere il software aggiornato: Applicare regolarmente gli aggiornamenti di sicurezza per correggere le vulnerabilità note.

Sfruttamento di buffer overflow:

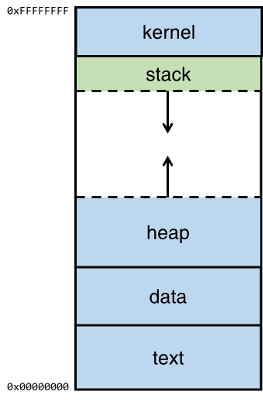

Lo sfruttamento di un buffer overflow richiede una conoscenza approfondita della programmazione e della struttura della memoria. Un malintenzionato deve capire come funziona il programma vulnerabile e come posizionare il codice dannoso nella memoria per sfruttare il buffer overflow. Esistono diverse tecniche per sfruttare i buffer overflow, come:

- Sovraccaricare il buffer con codice dannoso: Il codice dannoso viene scritto nel buffer fino a quando non raggiunge l’indirizzo di memoria desiderato.

- Utilizzare un puntatore per indirizzare il codice dannoso: Un puntatore viene sovrascritto per puntare al codice dannoso nella memoria.

- Sfruttare la Return-Oriented Programming (ROP): La ROP utilizza frammenti di codice esistenti nel programma per creare un nuovo flusso di esecuzione che esegue il codice dannoso.

Conclusione:

I buffer overflow rappresentano una seria minaccia alla sicurezza dei sistemi software. I programmatori devono adottare pratiche di programmazione sicure e utilizzare strumenti di analisi statica per identificare e correggere le potenziali vulnerabilità. Gli utenti devono eseguire software aggiornato e diffidare di input non attendibili da fonti sconosciute.