Definizione, utilità ed esempi di utilizzo dei file di log in informatica

I File di Log: Sentinelle Silenziose per un Mondo Digitale Sicuro

Nel cuore pulsante dei sistemi informatici, dove dati e codici si intrecciano in un vortice di attività, si nascondono discreti testimoni di ogni evento: i file di log. Questi registri silenziosi, simili a diari di bordo digitali, catturano ogni azione, ogni errore, ogni successo che si svolge all’interno di un sistema.

Definizione e Funzionalità

Un file di log, o semplicemente “log”, è un file in cui vengono registrate, in ordine cronologico, le attività svolte da un sistema informatico. Questi file servono come una sorta di “cronaca” dettagliata, offrendo una finestra sul passato e sul presente di un sistema.

Esempi di Utilizzo

I file di log trovano impiego in una vasta gamma di contesti, tra cui:

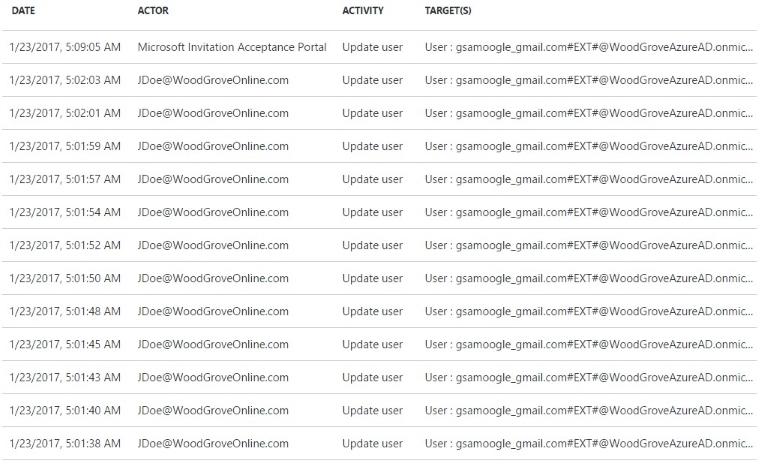

- Analisi di errori: I log permettono di identificare la causa di errori e malfunzionamenti, facilitando la risoluzione dei problemi e il miglioramento delle prestazioni del sistema.

- Statistica e monitoraggio: I dati contenuti nei log possono essere utilizzati per generare statistiche sul traffico, l’utilizzo delle risorse e il comportamento degli utenti, fornendo informazioni preziose per la pianificazione e l’ottimizzazione del sistema.

- Sicurezza informatica: I log sono strumenti cruciali per la sicurezza informatica, in quanto permettono di individuare attività sospette, intrusioni e tentativi di attacco.

- Ripristino di situazioni precedenti: In caso di malfunzionamenti o incidenti, i log possono essere utilizzati per ricostruire gli eventi accaduti e ripristinare il sistema a uno stato precedente.

- Analisi delle modifiche: I log permettono di tracciare le modifiche apportate a un sistema, sia da parte degli utenti che da processi automatizzati, garantendo la trasparenza e la tracciabilità delle azioni.

Vantaggi e Implementazione

I vantaggi dell’utilizzo dei file di log sono numerosi:

- Visibilità e controllo: Offrono una visione completa delle attività del sistema, facilitando il monitoraggio e il controllo.

- Diagnosi e risoluzione dei problemi: Permettono di identificare rapidamente la causa di errori e malfunzionamenti, accelerando il processo di risoluzione.

- Prevenzione di incidenti: Forniscono informazioni preziose per individuare potenziali minacce e vulnerabilità, prevenendo incidenti di sicurezza.

- Conformità normativa: In alcuni settori, i log sono obbligatori per rispettare le normative vigenti in materia di sicurezza e privacy.

L’implementazione di un sistema di log efficace richiede la definizione di procedure chiare per la generazione, la raccolta, l’archiviazione e l’analisi dei log. Inoltre, è importante garantire la sicurezza dei log stessi, proteggendoli da accessi non autorizzati e da alterazioni.

Conclusione: Sentinelle Indispensabili per un Futuro Digitale Sicuro

I file di log, spesso sottovalutati, rappresentano strumenti indispensabili per la gestione, la sicurezza e l’analisi di sistemi informatici complessi. La loro capacità di registrare ogni evento, fornendo una cronaca dettagliata delle attività del sistema, li rende sentinelle silenziose che proteggono il mondo digitale da minacce e malfunzionamenti. In un panorama informatico in continua evoluzione, l’utilizzo efficace dei file di log è fondamentale per garantire la sicurezza, l’affidabilità e l’efficienza dei sistemi che ci circondano.

Riflessioni aggiuntive:

- L’importanza dei log è in crescita con l’aumentare della complessità dei sistemi informatici e la diffusione di tecnologie come l’Internet of Things (IoT) e il cloud computing.

- L’intelligenza artificiale può essere utilizzata per analizzare i log in modo automatizzato, identificando pattern e anomalie che potrebbero indicare problemi o minacce.

- È importante garantire la conformità alle normative sulla privacy dei dati quando si raccolgono e utilizzano i file di log.