Cosa sono e differenza tra IDS NIPS, WIPS, NBA e HIPS

Cosa sono gli IDS

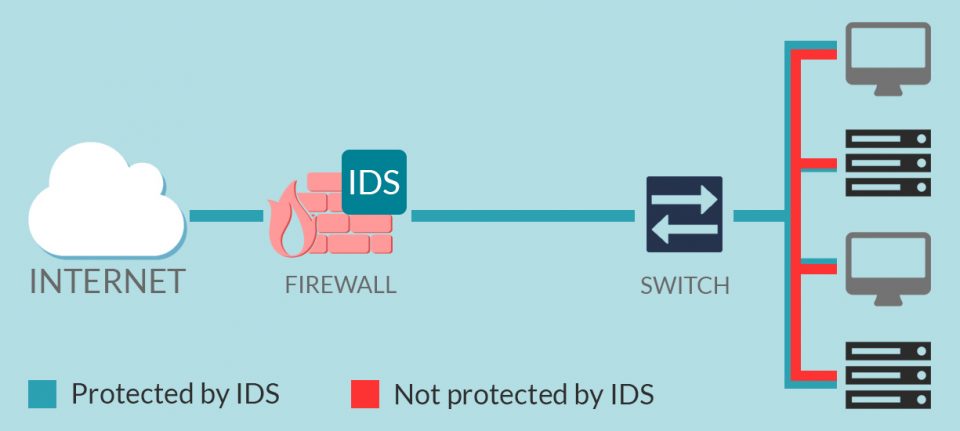

Un intrusion detection system (IDS) è un dispositivo o un’applicazione software che monitora il traffico di rete rivolto verso un’applicazione critica per rilevare eventuali minacce. Lo scopo di un IDS è quello di individuare attività dannose, come un abuso di sistemi informatici o violazioni della privacy e riportarlo agli amministratori o raccogliere gli avvisi e gli eventi in un database.

A differenza di un intrusion prevenction system (IPS) un IDS non blocca le intrusioni. Un’intrusione è un tentativo di compromettere la CIA, acronimo di Confidenzialità, Integrità e Disponibilità (Confidentiality, Integrity, Availability). Il riconoscimento di intrusioni è il processo che monitora il traffico di rete e lo analizza per individuare eventi che tentano di superare i meccanismi di sicurezza di un computer o di una rete.

Il compito di un IDS è quindi quello di analizzare le comunicazioni di rete e identificare tramite euristiche e pattern gli attacchi più comuni che vengono effettuati sull’infrastruttura di rete. L’analisi e il controllo vengono solitamente effettuati a livello di rete nello stack ISO/OSI. La tecnica utilizzata è nominata deep packet inspection (DPI) e consiste nell’ispezionare tutti i pacchetti di rete che transitano su un’interfaccia.

Esistono vari livelli di analisi, a partire da quelli meno approfonditi effettuati a livello di rete, controllando ad esempio gli header dei pacchetti IP. La maggior parte delle volte non ci si ferma a livello di rete, ma si effettua l’analisi anche a livello di trasporto, ispezionando ad esempio gli header dei segmenti dei protocolli TCP e UDP. Un IDS solitamente è in grado di riassemblare le connessioni TCP per controllare le conversazioni di rete con delle signature, ovvero sequenze di byte considerate malevole. Alcune tecniche prevedono anche l’ispezione e l’analisi a livello di applicazione, permettendo l’estrazione e il controllo dei metadati delle interazioni dei protocolli più comuni.

Classificazione degli IDS

Tipologia di IDS

In informatica, gli intrusion prevenction system vengono classificati in quattro differenti categorie:

- Network-based intrusion prevention system (NIPS): monitorano il traffico dell’intera rete, che può essere utilizzata per le comunicazioni di più dispositivi, per individuare minacce e intrusioni attraverso l’analisi dei protocolli di rete;

- Wireless intrusion prevention system (WIPS): monitorano il traffico di rete che viene scambiato soltanto da interfacce e protocolli wireless;

- Network behavior analysis (NBA): esaminano il traffico di rete per identificare le minacce che generano flussi di traffico insoliti, come attacchi DDoS (Distributed Denial of Service), alcune forme di malware e violazioni delle policy;

- Host-based intrusion prevention system (HIPS): strumenti che devono essere installati sui singoli host che monitorano gli eventi e analizzano le attività sospette che vengono effettuate su quel determinato dispositivo.

Metodi di rilevamento

Oltre alla classificazione in base a dove il processo di rilevamento avviene è possibile classificare gli IDS in base al metodo di rilevamento utilizzato. Inoltre, i metodi di rilevamento vengono classificati in tre macro categorie:

- Signature-based detection. Una signature è un pattern o una stringa che corrisponde a un attacco o una minaccia noti. Il signature detection è il processo per confrontare i pattern con gli eventi catturati per riconoscere possibili intrusioni. Le signature devono essere preconfigurate e sono statiche, ovvero non cambiano se non vengono aggiornate. Siccome le signature sono costruite sulla base di attacchi rilevati e sulle vulnerabilità di sistema scoperte, il signature detection è anche noto come rilevamento basato sulla conoscenza (Knowledgebased Detection). Il vantaggio di questo sistema è che costituisce il metodo più semplice ed efficace per rilevare gli attacchi noti. Lo svantaggio è che risulta inefficace per rilevare attacchi sconosciuti, attacchi di evasione e varianti dello stesso attacco. Inoltre, è difficile e oneroso in termini di tempo mantenere le signature e i pattern aggiornati.

- Anomaly-based detection. Un’anomalia è una deviazione di un comportamento conosciuto, mentre un profilo rappresenta il normale o atteso comportamento che deriva dal monitoraggio di attività legittime, connessioni di rete, dispositivi e utenti in un certo intervallo di tempo. I profili possono essere sia statici sia dinamici, e sviluppati per diversi attributi, ad esempio i tentativi di login falliti, la percentuale di utilizzo del processore, il numero di email inviate. L’anomaly detection compara i profili registrati con gli eventi osservati per riconoscere gli attacchi più significativi. Per questo motivo questa tecnica è anche chiamata rilevamento in base al comportamento (Behaviour-based Detection). Il vantaggio di questo sistema è che può rilevare efficacemente nuovi attacchi e vulnerabilità non viste prima. E’ meno dipendente dai protocolli e dal sistema operativo, e facilita la rilevazione di abusi di privilegi. Come svantaggio c’è la difficoltà a creare i profili e tenerli aggiornati, e la difficoltà a inviare gli avvisi in tempo quando vengono rilevati comportamenti scorretti.

- Stateful protocol analysis detection. Stateful significa che viene considerato e tracciato lo stato dei protocolli. I pacchetti quindi vengono analizzati nell’insieme, e non solo singolarmente. Questo metodo identifica le anomalie degli stati del protocollo, confrontando gli eventi osservati con profili predeterminati di definizioni generalmente accettate di attività benigne. I modelli di protocollo di rete considerati benigni si basano solitamente sugli standard dei protocolli internazionali. Questa tipologia di IDS è in grado di individuare le sequenze di operazioni e di comandi scorretti attraverso il tracciamento dello stato dei protocolli. Ha lo svantaggio però che l’operazione di tracciamento e analisi è costosa computazionalmente e non permette di ispezionare gli attacchi che sembrano comportamenti benigni del protocollo.

Limitazioni degli IDS

Gli intrusion detection system sono degli strumenti potenti che hanno però delle limitazioni. Di seguito è riportato un elenco di casistiche in cui un IDS può non funzionare.

- I pacchetti cifrati non possono essere analizzati perchè è impossibile estrarre il contenuto del pacchetto senza conoscere la chiave crittografica. Nella maggior parte dei protocolli moderni che utilizzano crittografia simmetrica la chiave non è statica ma è generata da entrambe le parti tramite un algoritmo di scambio di chiavi come Diffie-Hellman.

- I pacchetti danneggiati lungo il percorso o generati da software con bug o problemi possono essere riconosciuti come tentativi di intrusione e considerati come pacchetti malevoli. I pacchetti corrotti possono generare un elevato numero di falsi positivi, rendendo difficile l’individuazione delle minacce reali.

- Molti attacchi sfruttano problemi legati alla logica del software o alla sua implementazione e non vulnerabilità note, comuni a tutti i protocolli. Negli IDS basati su signature è impossibile rilevare questa tipologia di attacchi se non si hanno regole per gli specifici software.

- Gli IDS sono strumenti critici che ricevono in input il traffico non filtrato proveniente dalla rete. Eventuali vulnerabilità presenti negli IDS possono essere sfruttate attraverso l’invio di pacchetti non validi o costruiti in maniera strategica per ingannare l’IDS o addirittura interrompere l’esecuzione.

- Gli IDS basati su signature devono essere costantemente aggiornati per far fronte anche alle nuove minacce. Un attaccante può sfruttare il lasso di tempo prima che le signature di nuove vulnerabilità vengano scritte e caricate sul software.