Definizione di Spoofing in informatica

Lo spoofing: ingannare la fiducia per ottenere vantaggi illeciti

Nel panorama delle minacce informatiche, lo spoofing rappresenta una tecnica subdola che mira a ingannare la fiducia degli utenti per ottenere vantaggi illeciti. Attraverso la falsificazione dell’identità elettronica, gli aggressori si spacciano per entità legittime, come aziende, banche o persone conosciute, per indurre le vittime a compiere azioni che potrebbero causare danni finanziari o compromettere dati sensibili.

Le diverse forme di spoofing:

Esistono diverse forme di spoofing, ognuna con le sue caratteristiche e i suoi obiettivi:

- IP spoofing: L’indirizzo IP del mittente viene falsificato per mascherare l’origine di un attacco o per bypassare sistemi di autenticazione basati su ACL (Access Control List). In questo modo, l’aggressore può lanciare attacchi informatici o inviare email di phishing da un indirizzo IP apparentemente legittimo.

- Email spoofing (phishing): Vengono create email che imitano quelle di aziende o entità conosciute, come banche, siti di e-commerce o social network. L’obiettivo è quello di indurre gli utenti a cliccare su link dannosi o a inserire dati sensibili, come credenziali di accesso o informazioni finanziarie, in falsi siti web replicati in modo fedele a quelli originali.

- DNS spoofing: I record DNS vengono falsificati per indirizzare il traffico web verso siti web dannosi o fraudolenti. Quando un utente digita un indirizzo web legittimo, viene reindirizzato verso un sito web fasullo che potrebbe diffondere malware o rubare dati sensibili.

- ARP spoofing: L’indirizzo MAC di un dispositivo viene falsificato per intercettare il traffico di rete tra due dispositivi. L’aggressore può così modificare o rubare i dati intercettati.

- Webpage spoofing: Un sito web legittimo viene replicato fedelmente su un altro server, con l’obiettivo di indurre gli utenti a inserire dati sensibili o a compiere azioni dannose per il proprio sistema.

Come difendersi dallo spoofing:

- Prestare attenzione all’indirizzo web: Assicurarsi di digitare manualmente l’indirizzo web desiderato nella barra degli indirizzi del browser, invece di cliccare su link in email o messaggi sospetti.

- Controllare i certificati SSL: Verificare che il sito web visualizzi un certificato SSL valido e che l’indirizzo nella barra degli indirizzi inizi con “https://”.

- Diffidare da richieste di dati sensibili: Non inserire mai dati sensibili, come credenziali di accesso o informazioni finanziarie, in siti web o email di cui non si è certi della legittimità.

- Mantenere software e sistema operativo aggiornati: Installare regolarmente gli aggiornamenti di sicurezza per correggere eventuali vulnerabilità che potrebbero essere sfruttate dagli aggressori.

- Utilizzare un antivirus e un firewall: Implementare un antivirus e un firewall affidabili per proteggere il sistema da malware e intrusioni non autorizzate.

- Essere consapevoli delle minacce informatiche: Rimanere informati sulle ultime minacce informatiche e sulle tecniche di spoofing per essere in grado di riconoscere e prevenire potenziali attacchi.

Esempio pratico

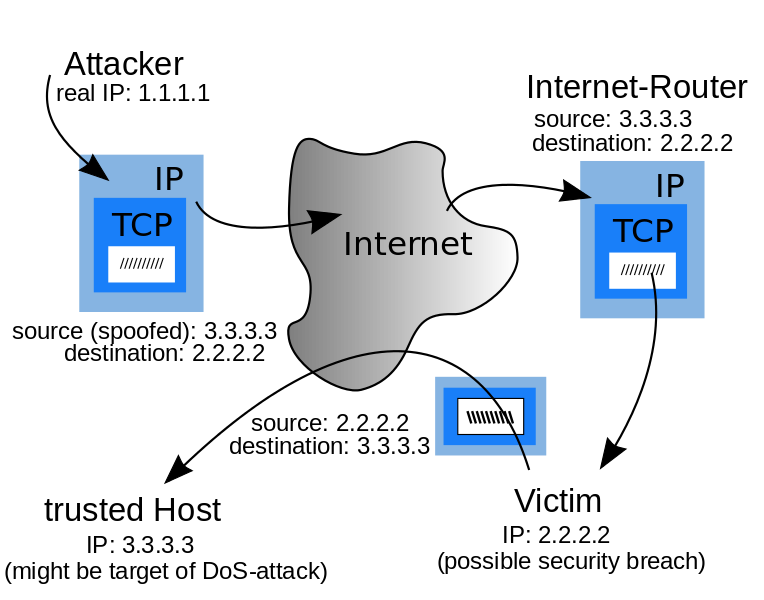

La seguente figura mostra come avviene un attacco di spoofing.

Pertanto, indovinando o riuscendo ad ottenere le credenziali di autenticazione di rete di un qualsiasi utente o comunque una qualsiasi entità, un aggressore può creare una comunicazione completa sotto l’identità dell’utente. Perciò, in altre parole, in una rete di computer con il termine “spoofing” s’intende il sistema che permette di creare un pacchetto IP, ad hoc, nel quale viene falsificato l’indirizzo IP del mittente. Durante lo spoofing, infatti, l’attaccante autentica la propria macchina nelle rete bersaglio usando i pacchetti che provengono da un host “fidato”.

Conclusioni

In conclusione, lo spoofing rappresenta una minaccia seria per la sicurezza informatica, ma adottando le opportune precauzioni e mantenendo un atteggiamento vigile è possibile ridurre significativamente il rischio di cadere vittima di questo tipo di attacchi.