Problemi di privacy e sicurezza della tecnologia NFC

Sicurezza nell’NFC

La tecnologia NFC essendo un evoluzione dell’RFID, ne eredita anche le problematiche di sicurezza, sebbene risulti in alcuni casi meno predisposta a certi tipi di attacchi. Oltre alla comunicazione, anche i Tag presentano una serie di problematiche di sicurezza. Le possibili minacce di sicurezza a cui essi potranno essere sottoposti sono tutte quelle che possono provocare un’acquisizione, o un’alterazione illecita delle informazioni. L’acquisizione o l’alterazione illecita dei dati contenuti nei Tag può avvenire sia attraverso interrogazioni fraudolente dei Tag con Reader non autorizzati, sia mediante intercettazione delle informazioni, tramite ricevitori radio, durante una lettura delle stesse da parte di un Reader autorizzato. Ciò potrà essere ottenuto utilizzando Reader a lungo raggio oppure, occultando un Reader portatile in prossimità dei Tag, ad esempio alcuni ricercatori recentemente hanno mostrato delle vulnerabilità nelle Smart card wireless Mifare, utilizzate per gli accessi a zone riservate, sfruttando proprio la raccolta di informazioni con Reader nascosti.

Intercettazioni

L’intercettazione dei dati detta in inglese Eavesdropping è uno degli attacchi più comuni nell’ambito delle comunicazioni wireless. Per portare a termine questa tipologia di attacco è necessario utilizzare una strumentazione specifica con antenne e Reader costruiti ad hoc. Questo attacco è un attacco molto comune nel campo RFID dove le distanze e le potenze maggiori degli apparati forniscono all’hacker un maggiore margine di manovra, mentre nell’ambito NFC questo attacco è molto più difficile da realizzare. Questo non significa che i sistemi NFC ne siano immuni, infatti si deve tener conto di una serie di fattori:

- Potenza emessa dall’apparato sotto intercettazione

- Caratteristiche del campo RF emesso dall’apparato sotto intercettazione

- Modalità attiva o passiva dell’apparato sotto intercettazione

- Fattori ambientali

- Caratteristiche dell’attrezzatura dell’hacker

- Presenza o meno di crittografia

Da questo elenco si evince che le comunicazioni con Tag passivi siano meno esposti alle intercettazioni riguardanti quelli attivi.

Un’eventuale contromisura può essere quella di minimizzare il campo magnetico ed aumentare la direzionalità delle antenne. Un’altra efficace contromisura è allestire un canale sicuro di comunicazione. Si genera un canale sicuro cifrando i dati con una chiave segreta K, il ricevitore decripta i dati cifrati usando la stessa chiave (simmetrica) o la chiave K’ (asimmetrica). Alcuni tipi di crittografia utilizzati ad esempio nelle carte MIFARE sono la 3DES (Triple Data Encryption Standard) e la AES (Advanced Encryption Standard).

Alterazione dei dati

Questo tipo di minaccia è molto pericolosa perché risulta trasparente all’utente e nello stesso tempo può causare molti danni, fortunatamente la realizzazione di questo attacco è molto complicata. Lo scopo di questa minaccia è modificare i dati trasmessi e farli risultare validi. In generale questo tipo di attacco dipende dalla modulazione utilizzata per la trasmissione. La riuscita dell’attacco dipende molto anche dall’ampiezza dei segnali che il ricevitore ammette in ingresso. Per il codice Miller modificato con indice di modulazione al 100%, l’attacco è possibile soltanto su certi bit perché sarebbe necessario impostare una portante esattamente in contro fase per modificare i restanti bit; mentre per il codice Manchester con indice di modulazione al 10% l’attacco è possibile su tutti i bit.

Inserimento di falsi messaggi

Questo attacco prevede l’inserimento di dati nella comunicazione facendoli apparire come dei messaggi validi scambiati tra gli apparati. Tipicamente l’attacco necessita di alcune condizioni temporali, infatti il messaggio dell’hacker deve essere inserito prima della reale risposta e senza sovrapporsi ad essa. Nell’ambito NFC anche questo tipo di attacco è di difficile realizzazione, poiché i tempi di risposta del dispositivo interrogato sono molto brevi. Si possono attuare due tipi di contromisure: la prima è ridurre ulteriormente il tempo di risposta rendendo impossibile l’attacco, mentre la seconda consiste nell’ascolto del canale per un tempo lungo, permettendo di svelare l’eventuale attacco.

Altri attacchi

Altri attacchi frequenti che possono verificarsi quando si fa uso di una tecnologia NFC sono sicuramente:

- Man in the middle attack – attacco man in the middle

- Pishing (pronunciato fìscing)

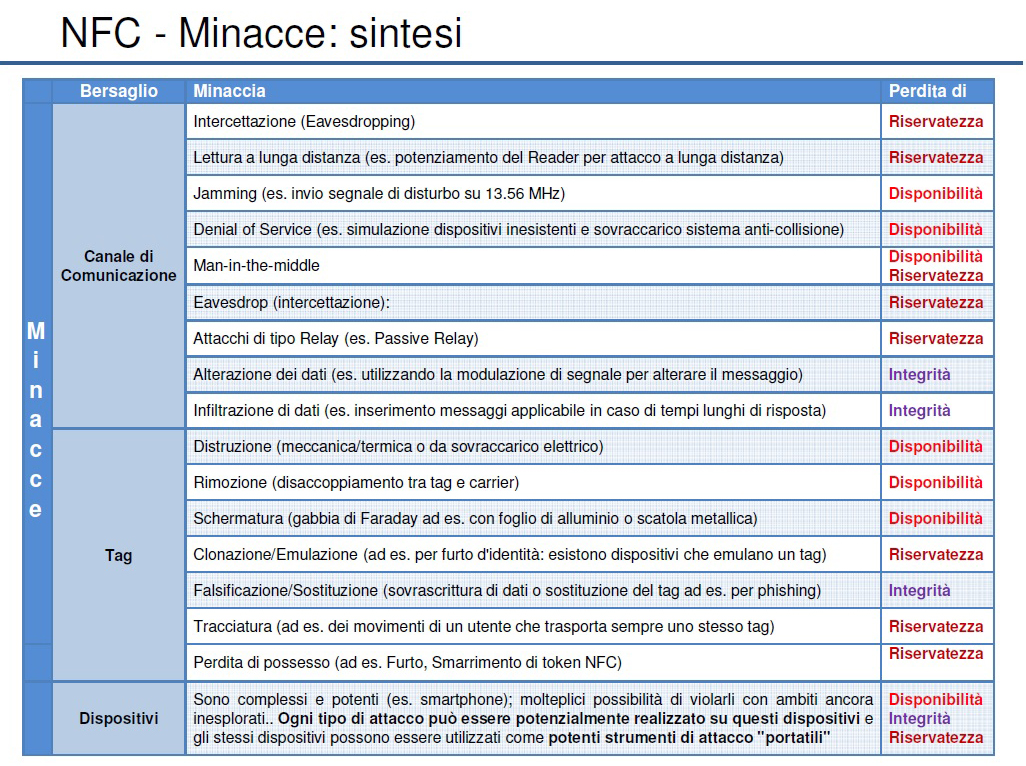

La tabella seguente mostra le principali minacce informatiche e la perdita di sicurezza dovute all’utilizzo della tecnologia NFC